A Kaspersky Lab encontrou recentemente uma nova variante de um ransomware desenvolvido por um grupo de criminosos brasileiros. Chamada de Trojan-Ransom.Win32.Xpan, ela tem sido usada em ataques contra empresas e hospitais, cifrando arquivos por meio da extensão .xratteamLucked". A equipe de especialistas da empresa foi capaz de decifrar o ransomware XPan, permitindo que um hospital, vítima do ataque desse grupo, pudesse recuperar seus arquivos.

Este não é o primeiro ransomware originário do Brasil. Já foi descrito no passado o TorLocker e sua criptografia falha, um ransomware criado e negociado mundialmente por um brasileiro. Também já vimos várias versões do HiddenTear usado em ataques locais. Já o trojan ransom Xpan foi criado por um grupo de cibercriminosos brasileiros, que fazem ataques remotos direcionados via RDP, abusando de senhas fáceis ou configurações incorretas.

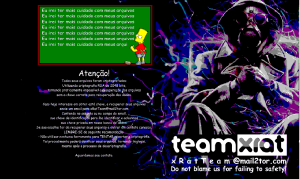

Segundo a Kasperki Lab, o grupo atrás do ataque se identifica com os nomes "TeamXRat" ou "CorporaçãoXRat". A partir do trojan ransom Xpan, concluímos que o grupo de criminosos evoluiu a qualidade do código para um esquema criptográfico mais complexo".

A mensagem de resgate é em português e não informa quanto a vítima terá de pagar para obter seus arquivos, nem o método de pagamento – geralmente, Bitcoins. Ao invés disso, o pedido de resgate faz com que as vítimas entrem em contato por e-mail usando contas configuradas em serviços anônimos de e-mail, como Mail2Tor e Email.tg, em endereços como corporacaoxrat@mail2tor.com, xRatTeam@mail2tor.com e xratteam@email.tg, informando a chave pública usada para cifrar os arquivos.

Assim que vítimas entram em contato com o grupo criminoso, eles começam a negociação do pagamento, respondendo em português e pedindo como pagamento um bitcoin (cerca de R$ 2 mil) para decifrar os arquivos. Também apresentam o pagamento como sendo uma "doação" porque eles "exploraram falhas no seu sistema e fizeram o ataque para que se melhore a segurança". Ainda oferecem a decifragem de 1 arquivo de graça.

Uma vez que os alvos são empresas, o grupo remove a configuração de proxies usados nos ambientes corporativos. Essa técnica é usada para dar conexão direta à internet às vítimas, para que possam enviar a mensagem de email para os criminosos, ou acessar sites que vendem bitcoins.

Após concluir sua execução, o ransomware exibe a seguinte mensagem de resgate no sistema infectado: