Recentemente, a Symantec observou que um malware italiano de acesso remoto chamado z3r0 está sendo vendido em um fórum clandestino. O software é uma ameaça backdoor que pode ser comprado por algo entre US$ 58 e US$ 389 em bitcoins, dependendo do contrato de licença. Esse contrato de licença de usuário final (EULA, do inglês) nega qualquer responsabilidade sobre seu uso para atividades maliciosas.

Mesmo assim, a Symantec decidiu avaliar esse software como uma ameaça potencial. Ele foi foi i dentificado como um Backdoor.Remvio, que pode comprometer qualquer versão do Windows. No entanto, trata-se de uma detecção pró-ativa, pois ainda não há confirmação que a ferramenta tenha sido utilizada em ataques.

Ao adquirir o Cavalo de Tróia, os atacantes podem distribuir o malware de diversas maneiras. Eles podem usar em ataques, e-mails que trazem uma URL maliciosa, ou uma campanha de spam maliciosa. Eles podem espalhar o malware usando kits de exploração e conta-gotas.

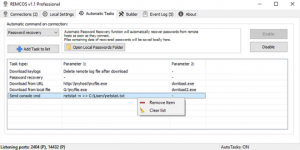

O Cavalo de Tróia backdoor é construído em C ++ e inclui muitas funções, apesar de ser pequeno em tamanho (cerca de 24-70 KB). Sua arquitetura e painel controle atingem aproximadamente 6.3MB, utilizando a linguagem de programação Delphi. O painel de controle inclui funcionalidades como automação de tarefas, que permitem executar ações sem a presença física do cibercriminoso para operar a ameaça, quando as vítimas estão on-line.

O Remvio também tem capacidades de recuperar senha em diferentes aplicações. Apesar de o painel de controle afirmar que pode roubar credenciais do Safari, não foram encontradas qualquer evidência de que o software possa ser usado para criar Mac OS X malware. No entanto, o Cavalo de Tróia pode extrair senhas de navegadores populares e software de mensagens instantâneas, incluindo Internet Explorer, Chrome, Firefox, Opera, Pidgin, Trillian, Windows MSN/Live Messenger, entre outros.

O Backdoor.Remvio pode também ser totalmente configurado para enganar a maioria das tecnologias de segurança e vem com a opções de anti-análise. Se detectar que está sendo executado em uma máquina virtual ou num depurador, ele irá fechar e, em seguida, apagar-se.