A equipe de Pesquisa de Ameaças Futuras (FTR) da Trend Micro descobriu uma campanha que possui ampla rede de conexões do mercado clandestino com malwares em pontos de venda (PoS). Nomeada como Black Atlas, em referência ao BlackPOS, (o principal malware usado nesta operação) ela é conduzida por criminosos cibernéticos tecnicamente sofisticados, que têm ao alcance uma variedade de ferramentas.

Existente desde setembro de 2015, a Operação Black Atlas tem como targets empresas na área da saúde, varejo e outras indústrias que dependem de sistemas de pagamento com cartão.

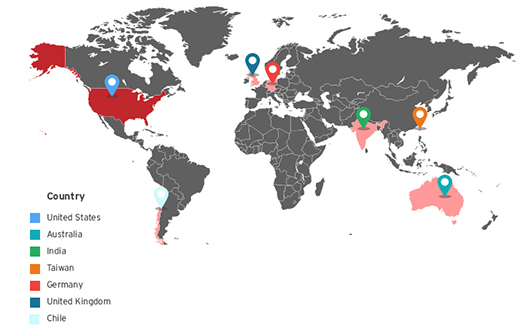

Os operadores empregaram uma abordagem de "shotgun" para infiltrar as redes, em vez de mirar em alvos específicos. Eles basicamente verificaram as portas disponíveis na Internet para ver se conseguiriam entrar, resultando em vários alvos atingidos ao redor do mundo.

Foi descoberta também outra campanha que utiliza o malware modular ModPOS para roubar dados de cartões usados em pagamentos feitos em lojas físicas dos EUA.

No entanto, não são apenas os varejistas dos EUA que correm risco de sofrer violações. Recentemente foi mapeada uma versão inicial de um botnet potencialmente poderoso, adaptável e invisível que procura sistemas PoS dentro das redes. Este botnet já estendeu seu alcance a pequenas e médias redes de negócios em todo o mundo, incluindo uma organização da área da saúde nos EUA.

A Trend Micro conseguiu verificar que até o momento, os operadores do Black Atlas haviam conseguido roubar credenciais de usuários em sites que continham informações sensíveis, contas de e-mail e Facebook.

O gráfico abaixo mostra onde esses alvos estão localizados:

Como Funciona a Operação Black Atlas

Assim como em um ataque direcionado, o Black Atlas envolve um período de coleta de informações ou de reconhecimento em que os cibercriminosos analisam a melhor forma de se infiltrar nos sistemas.

Os cibercriminosos em seguida, criam um plano de teste com base na análise inicial e, então, usam um segundo conjunto de ferramentas para executar o referido plano. O uso de ferramentas de acesso remoto nesta fase depende da forma como o ambiente alvo está configurado, com o método de obtenção de acesso remoto também variando com base no alvo.

Após se familiarizarem com o ambiente, são introduzidas ameaças de PoS. Na Black Atlas foi utilizado o botnet modular Gorynych para baixar um malware BlackPOS reaproveitado com a funcionalidade de raspagem de RAM e assim foi feito o upload de todos os números de cartão de crédito que estavam jogados na memória.

Depois do BlackPOS original ter usado um arquivo de texto para armazenar dados de cartão de crédito roubado, o Gorynych pega esse arquivo de texto e faz um HTTP POST para completar a exfiltração de dados.