A FireEye fez uma demonstração no Black Hat USA mostrando como hackers utilizam brechas nas informações enviadas pelas bibliotecas de anúncios dos aplicativos para Android para realizar ATPs. Por meio de interceptação do conteúdo os invasores podem obter controle total de um aparelho com o sistema operacional, desde o roubo de SMS até gravações de vídeo pela câmera do aparelho.

Na era do BYOD empresas devem se preocupar, pois grupos de APT se aproveitam de todos os meio possíveis para realizar um ataque, incluindo a invasão de dispositivos pessoais de funcionários chave da empresa alvo. Para ter uma ideia, o número de dispositivos Android no mundo chegou a quase 2 bilhões em 2014 segundo a Gartner. Só no programa BYOD da Intel, são mais de 20 mil aparelhos Android com cerca de 800 combinações de hardware, configurações e versões do sistema operacional móvel.

Apesar de malwares serem raros na Google Play, o sistema tem vulnerabilidades, como as bibliotecas de anúncios que podem vazar informações pessoais do usuário. Explorando brechas um invasor pode interceptar essas informações e localizar alvos precisos como Presidentes, Diretores e Gerentes de uma empresa específica ou até mesmo celebridades e pessoas físicas. A FireEye denomina esse ataque como "Sidewinder Targeted Attacks".

O conceito se baseia nos mísseis Sidewinder que podem travar em um alvo e atingi-lo de forma guiada. Com o mesmo comportamento, o hacker invade uma rede e espera o sinal da vítima vindo das bibliotecas de anúncios. Assim que tem um alvo travado na mira o hacker pode iniciar a base do ataque APT.

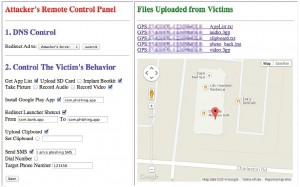

Por meio de ataques sofisticados o invasor pode comandar uma série de recursos do celular como na figura abaixo que mostra a interface de um malware:

Do lado esquerdo, um painel comanda o aparelho da vítima. As funções incluem:

• Upload de arquivos;

• Controle da câmera e microfone para gravar áudio/vídeo;

• Manipulação da área de transferência (que armazena as senhas do Android);

• Enviar SMS;

• Fazer ligações;

• Implantar bootkit (malware ativado na inicialização do Android);

• Instalar aplicativos.

O painel da direita lista a informação roubada. Neste caso, uma captura de tela, a lista de apps instalados, área de transferência (por onde ele pode roubar todas as senhas digitadas no aparelho), uma foto tirada pela câmera principal, uma gravação de áudio e um vídeo, com a localização GPS interceptada de uma biblioteca de anúncios. Além disso, o painel também mostra a localização exata da vítima no Google Maps.