A prudência no uso da tecnologia para o comportamento seguro e responsável no uso das informações corporativas. As organizações são míopes quando o assunto é segurança da informação, é só observar pesquisas que refletem esse sintoma como a realizada pela Symantec que revela sobre 54% dos usuários afirmam que levam dados confidenciais e sem permissão para casa por meio de equipamentos pessoais móveis.

No estudo conduzido pela CompTIA intitulada – Tendências Internacionais em Segurança Cibernética, apresenta uma informação relevante sobre o fato de que os erros humanos representam 58% das causas de riscos cibernéticos, contra 42% de erros apontados por problemas técnicos da tecnologia. E destaca que no Brasil 87% das organizações afirmam ter experimentado ao menos uma violação de dados ou incidentes de segurança nos últimos 12 meses.

Assim como segundo pesquisa conduzida pela Gartner no Brasil em 2015, 36% dos incidentes de segurança da informação nas organizações foram causados por colaboradores internos mal-intencionados, o que corrobora com outra pesquisa da Verizon/DBIR 2016 que aponta sobre o roubo de dados utilizando meios físicos como USB e equipamentos portáteis e que correspondem a 40% do total de furtos de informações das organizações.

Por isso a Kroll Brasil indica que 81% das empresas sofreram algum tipo de fraude com autores identificados nos últimos 2 anos envolvendo ao menos 1 pessoa interna da empresa, seja por negligência, imprudência ou imperícia om o uso das informações corporativas. Isso pressupõe que há além da falta de conhecimento pelo colaborador, também uma falta de interesse nas diretrizes de segurança, dos envolvidos no prejuízo causado à empresa pela perda de informações.

Desta forma é importante ressaltar que em outra pesquisa conduzida pela Kaspersky Lab, na qual avaliou 31 milhões de redes sem fio (Wi-fi) no mundo, descobriu que 28% delas são inseguras e, portanto, facilmente violáveis, pois colocam o tráfego de dados transmitido através delas em risco, já que esses dados podem ser facilmente interceptados e analisados para decifrar senhas, coletar documentos e informações pessoais que serão usados por criminosos.

Em razão disso, especialmente as organizações que estão enquadradas entre micro e médio porte (classificação do BNDES), independente do segmento de atuação, mas com baixa maturidade, sem organização nos processos de gestão e por isso sem uma auditoria adequada com programas internos de Compliance, essas empresas possuem um elevado grau de exposição a riscos de fraudes como a corrupção, furtos, apropriação indébita; e violações de dados como vazamentos de informações dos projetos confidenciais, sequestros de dados por softwares maliciosos, perda de informações com acesso e alterações indevidas, paralisação da operação, entre outros. Portanto os Administradores devem estar atentos para os riscos da segurança corporativa.

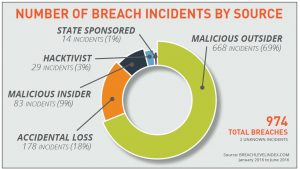

E não é apenas no Brasil que isso acontece, abaixo está demonstrado que os principais incidentes mundiais de invasão e perda de dados ocorrem de agentes maliciosos externos, contudo se somarmos os incidentes de agentes maliciosos internos com as perdas acidentais vamos ter o percentual de 23%. Assim como o principal fator de ataque às informações das empresas ocorre pelo método de enganar as pessoas usando técnicas da engenharia social.

Os Hackers (Crackers) motivados pelo lucro financeiro rápido, pela falta de especialistas com técnicas e ferramentas adequadas para investigação, falta de dispositivos de segurança e da educação apropriada para a conduta de segurança por usuários (especialmente da Gestão) das empresas na utilização das ferramentas de tecnologias, de acordo com a Verizon/DBIR são responsáveis por 80% dos registros de vazamento e perda de informações, e 89% das violações de dados tem as razões econômicas ou de espionagem e sequestro de informações. Tudo para conseguir instantaneamente lucros ilícitos de forma “protegida” pelo anonimato da internet devido ao desconhecimento técnico pela empresa ou pela necessidade do esforço descomunal e excepcional para elucidação dos fatos e eventualmente encontrar os indícios de autoria.

As organizações precisam estabelecer meios de proteção completos, dinâmicos e efetivos, que funcionem através de diversos meios além daqueles estritamente tecnológicos, como dispositivos de segurança nos equipamentos dos usuários: antivírus, atualizações automáticas constantes, bloqueios de acesso, dados criptografados; e para rede de dados corporativa como a segmentação da rede interna, firewalls, sistemas de detecção e prevenção, redes virtuais privadas.

Todo esse aparato tecnológico é essencial, porém insuficiente para proteger informações e sistemas de colaboradores com privilégios especiais para o acesso, porém sem o conhecimento e o comportamento com a essência de segurança, ensejando o descuidado necessário da engenharia social desempenhada por Hackers com e-mails (BEC – Business E-mail Compromise) e sites falsos (Pharming, Phishing), aplicações móveis ilegítimas, e até mesmo programas maliciosos invasivos para o monitoramento indevido.

Assim como colaboradores com interesses escusos aos objetivos da empresa, se utilizam do apoio externo, sejam de fornecedores, parceiros ou mesmo de “compradores”, para auferir lucros ilegais e causar danos à imagem e reputação da empresa, utilizando-se de acessos privilegiados e da confiança para obter dados e informações estratégicas para repassar a criminosos, senão para concorrentes desleais.

Contudo apenas 10% do vazamento de dados foram descobertos pela área interna de segurança corporativa na empresa, mas 80% dos vazamentos e 53% dos ataques de invasão foram descobertos por empresas externas de auditorias, como Hackers éticos e consultores de Compliance, segundo pesquisa da Kaspersky Lab. de 2015 no Brasil, e que o sequestro de dados é atualmente líder dos incidentes de segurança, mas apenas 34% de empresas brasileiras reconhecem como séria essa ameaça, que geram prejuízos estimados na ordem de R$ 100 milhões por ano para recuperação de dados, esta que ocorre na maioria das vezes com o pagamento do resgate em moeda Bitcoins aos criminosos, senão com o reconhecimento da perda e a recuperação através de backups defasados e quando possível.

Portanto o que devemos fazer para protegermos efetivamente os ativos das organizações?

O aparato tecnológico citado anteriormente é essencial, pois a defesa técnica com uma estrutura coerente à complexidade e a necessidade do negócio é importante e eficiente para o desempenho compatível às exigências de mercado. Destacamos a estratégia do backup modelo 3-2-1: que são três (3) cópias dos dados classificados deve estar armazenado em duas (2) mídias diferentes, sendo que uma (1) das cópias deve estar em Cloud, ou seja, em softwares confiáveis de armazenamento na nuvem (provedor de aplicação/acesso) da internet.

Entretanto precisamos também e principalmente conscientizar todos os colaboradores no uso das ferramentas de tecnologia, sobretudo os equipamentos de uso particular, através de capacitação constante e com equipes (comissões) de conscientização influentes e atuantes, proporcionando encontros e discussões na empresa para debater o tema segurança e tecnologia a fim de esclarecer todas as situações em exercício, e controlando através de métodos efetivos para o conhecimento das prioridades estabelecidas pelos riscos calculados da exposição, probabilidade e impacto aos objetivos estratégicos.

E para os colaboradores com intenções ilícitas, inaceitáveis ao código de conduta e ética, é considerável a implementação de programas de Compliance com auditorias cíclicas e aleatórias utilizando consultores externos e independentes, a fim de realizar a validação através de fontes abertas (OSINT) de todos os colaboradores, pretendidos e demitidos, periodicamente e com o acompanhamento e a evolução coerente ao exigido pelas diretrizes de comportamento formalizado e aceito pela empresa, assim como para validar os procedimentos se estão de acordo com a eficiência necessária para atingir os resultados pretendidos.

Da mesma forma devem ocorrer com fornecedores, parceiros de negócio e concorrentes, utilizando-se da inteligência competitiva para coletar informações de inteligência a fim de analisar e identificar qualquer situação ilegal e inadequada para a conduta moral e ética da prática justa de mercado, que poderá ser causa para ação judicial, ou resposta com a contrainteligência proporcional à circunstância.

Por último temos a opção de contratar uma seguradora para riscos de fraudes e ataques cibernéticos, segundo a JLT – Jardine Lloyd Thompson, atualmente muito requisitados por grandes corporações, com foco em proteger a organização pela prevenção contra perdas financeiras e econômicas. Envolve a proteção de propriedade intelectual; seguro para o lucro cessante diante de perda e sequestro de dados e falhas operacionais; seguro contra prejuízos pela fraude, violação de privacidade, passivos na falha com obrigações da operação e danos a ativos físicos; seguro contra perda de receita com o impacto na reputação; e por fim seguro para cobrir custos diretos na contratação de terceiros para investigação e correção do problema enfrentado.

A segurança é relativa, pois é impraticável ser absoluta diante de toda proteção necessária para impedir as inúmeras tentativas de invasão e fraudes contra as organizações. Por isso é pertinente a seguinte questão: Quando efetivamente estaremos seguros?

Resposta: TALVEZ, quando desligarmos tudo.

Roberto Clamer, mestrando em Administração pela Universidade de Caxias do Sul, especialização MBA em Gerenciamento Estratégico de Projetos, Graduado em Administração Análise de Sistemas, é atualmente Docente das disciplinas de tecnologia na Graduação do Centro Universitário da Faculdade de Tecnologia – UNIFTEC Caxias. Consultor de Segurança Corporativa e Tecnologia da Informação possui experiência de 15 anos nas áreas de Tecnologia da Informação e Comunicação, Segurança da Informação e Gerenciamento de Projetos em Segurança Corporativa. Filiado ao PMI e PMI-RS é Diretor de Filiações do PMI-RS Branch Serra Gaúcha.

Referências

*Artigo publicado em partes na revista MASTER do CRA/RS edição set-out-nov/2016

REFERÊNCIAS

COMITÊ GESTOR DE INTERNET NO BRASIL http://cgi.br

CENTRO DE ESTUDOS, RESPOSTAS E TRATAMENTOS DE INCIDENTES DE SEGURANÇA NO BRASIL http://www.cert.br

GARTNER best practices for data loss prevention: a process, not a technology https://www.gartner.com

VERIZON/DBIR Data Breach Investigations Report 2016 http://securityblog.verizonenterprise.com

KASPERSKY Consumer Secutiry Risk Survey https://press.kaspersky.com

JLT – JARDINE LLOYD THOMPSON – BRASIL http://www.brasil.jlt.com/o-que-fazemos/seguros/especialidades/ctm

SYMANTEC Internet Security Thread Report https://www.symantec.com/security-center/threat-report

KROLL http://www.kroll.com/en-us/intelligence-center/reports/global-fraud-report

COMPTIA Tendências Internacionais em Segurança Cibernética https://www.comptia.org

ISACA State os Cibersecurity Implications for 2016 http://www.isaca.org/state-of-cybersecurity-2016

GEMALTO Its all about identity Theft http://securethebreach.com