A Check Point Research (CPR) divulgou o Índice Global de Ameaças referente ao mês de abril de 2021. Os pesquisadores relatam que, pela primeira vez, o AgentTesla aparece em segundo lugar na lista, enquanto o cavalo de Troia Dridex mantém-se como o malware predominante, tendo subido para o primeiro lugar em março e depois de ser o sétimo na lista de fevereiro.

Em abril, o Dridex, um cavalo de Troia que tem como alvo a plataforma Windows, se espalhou por meio da campanha QuickBooks Malspam. Os e-mails de phishing usavam a marca QuickBooks e tentavam atrair o usuário com notificações de pagamento e faturas falsas. O conteúdo do e-mail solicitava o download de um anexo malicioso do Microsoft Excel que poderia fazer com que o sistema fosse infectado por este malware.

O Dridex é frequentemente usado como o estágio inicial de infecção em operações de ransomware, nas quais os cibercriminosos criptografam os dados de uma organização e exigem um resgate para descriptografá-los. Cada vez mais, esses atacantes estão usando métodos de extorsão dupla, em que roubam dados confidenciais de uma organização e ameaçam divulgá-los publicamente, a menos que seja feito um pagamento de resgate.

A Check Point Research (CPR) relatou em março que os ataques de ransomware tiveram um aumento de 57% no início de 2021, mas essa tendência de alta acentuada continuou e completou um crescimento de 107% em relação ao período equivalente do ano passado. Mais recentemente, a Colonial Pipeline, a maior operadora de oleodutos para produtos refinados dos Estados Unidos, foi vítima desse tipo de ataque e, em 2020, estima-se que o ransomware custou às empresas em todo o mundo cerca de US$ 20 bilhões – um valor quase 75% maior que em 2019.

No início de abril, a CPR também observou que 1.000 organizações no mundo são afetadas por ransomware por semana. O setor que atualmente sofre com o maior número de tentativas de ataque de ransomware no mundo é o da saúde, com uma média de 109 ataques por organização a cada semana. Em segundo e terceiro lugares, encontram-se os setores das Utilities e o setor judiciário, com 59 e 34 ataques semanais por organização. Em nível nacional, em abril, a porcentagem de organizações brasileiras impactadas por um ataque de ransomware superou a média global: 3,1% e 2%, respectivamente.

Campanhas do AgentTesla

Pela primeira vez, o AgentTesla classificou-se em segundo lugar na lista global de malware. O AgentTesla é um trojan de acesso remoto avançado (RAT, Remote Access Trojan) que está ativo desde 2014 e funciona como keylogger e ladrão de senhas. Este RAT pode monitorar e coletar a entrada do teclado da vítima e a área de transferência do sistema, e pode gravar capturas de tela e exfiltrar credenciais inseridas para uma variedade de software instalado na máquina da vítima (incluindo Google Chrome, Mozilla Firefox e cliente de e-mail Microsoft Outlook).

Em abril, houve um aumento nas campanhas do AgentTesla que se espalharam via malspam. O conteúdo do e-mail está solicitando o download de um arquivo (pode ser qualquer tipo de arquivo) que pode fazer com que o sistema seja infectado pelo Agente Tesla.

A CPR também revelou que, em abril, a "Web Server Exposed Git Repository Information Disclosure" foi a vulnerabilidade mais comum explorada, impactando 46% das organizações globalmente, seguida por "HTTP Headers Remote Code Execution (CVE-2020-13756)" que afetou 45,5% das organizações em todo o mundo . A "MVPower DVR Remote Code Execution" ocupou o terceiro lugar na lista de vulnerabilidades mais exploradas, com um impacto global de 44%.

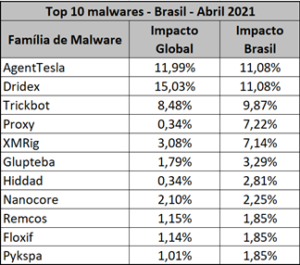

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em abril, o Dridex continuou sendo o malware mais popular, com um impacto global de 15% das organizações, seguido pelo AgentTesla e o Trickbot, impactando 12% e 8% das organizações em todo o mundo, respectivamente.

1. ? Dridex – Um cavalo de Troia bancário direcionado à plataforma Windows e é distribuído via campanhas de spam e kits de exploração, baixado por meio de um anexo de e-mail de spam. O Dridex contata um servidor remoto, envia informações sobre o sistema infectado e também pode baixar e executar módulos arbitrários sob comando. As infecções por Dridex geralmente servem como pontos de apoio iniciais em ataques de ransomware em toda a empresa.

2. ? AgentTesla – É um RAT (Remote Access Trojan) avançado que funciona como um keylogger e ladrão de informações, capaz de monitorar e coletar as entradas do teclado da vítima, o teclado do sistema, tirar capturas de tela e filtrar credenciais para uma variedade de software instalado na máquina da vítima (incluindo o Google Chrome, Mozilla Firefox e o cliente de e-mail do Microsoft Outlook).

3. ? Trickbot – É um cavalo de Troia bancário dominante, constantemente atualizado com novos recursos e vetores de distribuição, permitindo que seja um malware flexível e personalizável que pode ser distribuído como parte de campanhas multifuncionais.

Principais vulnerabilidades exploradas

Em abril, a "Web Server Exposed Git Repository Information Disclosure" foi a vulnerabilidade mais comum explorada, impactando 46% das organizações globalmente, seguida por "HTTP Headers Remote Code Execution (CVE-2020-13756)" que afetou 45,5% das organizações em todo o mundo . A "MVPower DVR Remote Code Execution" ocupou o terceiro lugar na lista de vulnerabilidades mais exploradas, com um impacto global de 44%.

1. ? Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

2. ? HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os HTTP Headers permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um HTTP Header vulnerável para executar um código arbitrário na máquina da vítima.

3. ? MVPower DVR Remote Code Execution – Uma vulnerabilidade de execução remota de código que existe nos dispositivos MVPower DVR. Um atacante remoto pode explorar essa deficiência para executar código arbitrário no roteador afetado por meio de uma solicitação criada.

Principais malwares móveis

Em abril, o xHelper ocupou o primeiro lugar no índice de malware móvel mais prevalente, seguido por Triada e Hiddad.

1. xHelper – Um aplicativo Android malicioso, observado desde março de 2019, usado para baixar outros aplicativos maliciosos e exibir anúncios. O aplicativo é capaz de se esconder do usuário e se reinstala caso seja desinstalado.

2. Triada – Um backdoor modular para Android que concede privilégios de superusuário ao malware baixado.

3. Hiddad – Um malware para Android que empacota novamente aplicativos legítimos e os libera para uma loja de terceiros. Sua principal função é exibir anúncios, mas também pode obter acesso aos principais detalhes de segurança incorporados ao sistema operacional.

Os principais malwares de abril no Brasil

O principal malware no Brasil em abril de 2021 foi o AgentTesla na liderança da lista nacional com um índice de 11,08%, próximo à média global que foi de 11,99%. Entretanto, a lista de principais malwares no Brasil indica este RAT (Remote Access Trojan) em primeiro lugar, mas o Dridex listado em segundo lugar, apresenta o mesmo índice percentual de 11,08%. O malware Trickbot figura em terceiro lugar com o índice de 9,87%.

O Índice de impacto de ameaças globais da Check Point e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa para combater o crime cibernético que fornece dados de ameaças e tendências de ataque de uma rede global de sensores de ameaças. O banco de dados da ThreatCloud inspeciona mais de 3 bilhões de sites e 600 milhões de arquivos diariamente e identifica mais de 250 milhões de atividades de malware todos os dias.

A lista completa das dez principais famílias de malware em abril pode ser encontrada no Check Point Blog.