Ransomware é uma família evolutiva de malware que continua a mudar ao longo dos anos. Do primeiro fakeAV, ao ransomware policial, até ao agora muito usado crypto-ransomware, essa ameaça simplesmente não desaparece. Baseado nos últimos trends, prevemos que essa ameaça crescerá no segundo semestre do ano.

Na Trend Micro, estamos seguindo e observando dados sobre ransomware há anos. Aqui estão algumas mudanças que encontramos:

Detecções de Ransomware pela Trend Micro

2016 – 1,078,091,703

2017 – 631,128,278

2018 – 55,470,005

2019 (Janeiro a Maio) 43,854,210

Número de Famílias Ransomware

2016 – 247

2017 – 327

2018 – 222

2019 (Janeiro a Maio) 44

Você pode ver que os atores ransomware estiveram bem ocupados em 2016 e 2017, tanto no lançamento de ataques quanto no desenvolvimento de novas famílias e variações de ransomware. Em 2018, houve uma queda em ambas as quantidades, o que pode ser explicado por diversos fatores:

Práticas melhores dentro das organizações para se recuperar de ataques (como backup e recovery)

Melhores tecnologias de detecção na indústria da segurança (machine learning consegue proativamente detectar novas famílias e variedades)

Apesar disso, no primeiro semestre de 2019 vimos alguns ataques ransomware famosos que tiveram sucesso contra organizações, fazendo com que algumas vítimas pagassem um alto valor de resgate ou levassem de semanas a meses para se recuperar dos ataques. Esses ataques mostram que ainda precisamos ser muito vigilantes na proteção de networks contra essa ameaça.

A Trend Micro publica anualmente relatórios de previsão para ajudar as organizações a entender o que pode acontecer. E embora tenhamos feito isso para 2019, eu gostaria de dar algumas previsões sobre como devem comportar-se os ransomwares no segundo semestre de 2019, já que essa ameaça se modifica constantemente. Vamos olhar as diferentes áreas do ciclo de vida dos ataques ransomware e o que nós poderemos ver no resto do ano.

Identificando uma vítima

Os ataques ransomware estão sendo muito mais seletivos na escolha das vítimas e isso se dá por dois motivos expostos por trás da queda de ransomwares em 2018. Em resposta, os atacantes procuram selecionar as organizações que têm mais chance de cair num ataque, mas também aquelas que têm mais chance de pagar um valor de resgate maior.

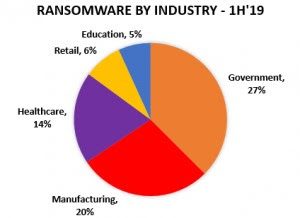

No primeiro semestre de 2019, governo, manufatura e healthcare foram as top 3 indústrias que os atacantes mais selecionam. Os cibercriminosos também fazem open source intelligence (OSINT) sobre cada vítima escolhida para construir um perfil delas com o objetivo de identificar a melhor maneira de atacá-las com sucesso. Há diversos motivos por essa seleção e pelo processo OSINT:

Conhecer o modelo empresarial da organização e como afetar seus sistemas críticos pode causar danos à sua reputação pública;

Se eles possuem sistemas críticos que podem ser isolados por ransomware, então é mais provável que eles paguem o valor de resgate;

Se sua postura e processos de segurança são adequados ou podem ser explorados.

No segundo semestre de 2019, os atores tentarão diversificar sua atuação para indústrias que possuem sistemas empresariais críticos que podem ser comprometidos. Isso pode incluir infraestrutura crítica e energética, transporte e indústrias de distribuição.

Assim que eles escolhem uma vítima, eles identificam formas de infectar a organização. Essa é a área que mais muda.

Início

Diversas mudanças ocorreram nessa área ao longo do tempo e provavelmente ela continuará assim. Recentemente, vimos atacantes utilizando phishing, malvertising, webpages maliciosas, exploits e exploit kits para infectar organizações. Continuaremos vendo tentativas de infectar inicialmente as empresas por meio dos colaboradores, o que ainda parece ser a melhor opção para eles. Porém, no segundo semestre de 2019 posso ver o seguinte cenário ocorrendo:

Os atores ransomware melhorarão sua habilidade de criar ataques usando engenharia social contra os funcionários por meio de seu recolhimento de OSINT.

Veremos um aumento no uso de credenciais roubadas que são vendidas no mercado ilegal.

Movimento manual lateral e uso de ferramentas de hacking permitirão que os atores encontrem os sistemas críticos que precisam comprometer para obter sucesso nos ataques.

Técnicas de camuflagem

Como já mencionado, o ransomware tem sido detectado mais eficientemente devido aos avanços em machine learning e tecnologias de monitoramento de comportamento utilizadas na rede. Por causa disso, os cibercriminosos precisam melhorar sua camuflagem de malware para garantir que ele não será detectado pelas aplicações de segurança atuais.

Temos visto melhores anti-sandbox, anti-machine learning, e outras técnicas usadas no passado e veremos avanços em todas essas áreas. O uso de software legítimo comprometido, incluindo aqueles dos próprios vendedores, também continuará sendo um método de contornar medidas de segurança. Assim como vimos recentemente com um provedor comprometido, o acesso direto de uma companhia a redes de diversas organizações também pode ser usado como vantagem nos ataques.

Acredito que os atores ransomware continuarão escolhendo vítimas de alto valor e qualidade na segunda metade de 2019, e assim, todas as empresas precisam ser vigilantes para se proteger dessa ameaça. A não ser que possamos garantir que nenhum valor de resgate será pago, veremos essa ameaça persistir. Melhorar a habilidade da sua organização de detectar, responder e se recuperar de qualquer ransomware nos ajudará a minimizar essa ameaça no futuro.

Jon Clay, Global Threat Communications da Trend Micro.