Existem diversos malwares para Android que tentam infectar sistemas Windows. O Android.Claco, por exemplo, faz o download de um arquivo malicioso PE em conjunto com um arquivo autorun.inf e o coloca no diretório raiz do cartão SD. Quando o dispositivo móvel comprometido é conectado a um computador em modo USB, e se o AutoRun estiver ativado no PC, o Windows executa automaticamente o arquivo malicioso PE.

Entretanto, a Symantec detectou uma ameaça que faz o contrário e utiliza a plataforma Windows para tentar infectar os dispositivos Android.

A infecção começa com o Trojan.Droidpak, que envia um DLL malicioso (detectado como Trojan.Droidpak) e o registra como um serviço do sistema. Esse DLL então faz o download de um arquivo de configuração a partir do servidor remoto http://xia2.dy [removido] s-web.com/iconfig.txt.

A ameaça, então, analisa o arquivo de configuração para baixar um APK malicioso para o local % Windir % \ CrainingApkConfig \ AV- cdk.apk do computador comprometido. O DLL também pode baixar as ferramentas necessárias para tal ação, como o Android Debug Bridge (ADB).

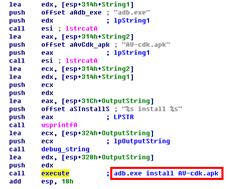

Em seguida, o malware utiliza o comando mostrado na Figura 1 para instalar o APK malicioso em qualquer dispositivo Android conectado ao computador.

Figura1: Comando para instalar o APK malicioso

A tentativa de instalação é feita repetidas vezes para garantir que um dispositivo móvel seja infectado quando conectado. Para ser bem-sucedida, a instalação também exige que o modo de depuração USB esteja ativado no Android.

O APK malicioso é uma variante do Android.Fakebank.B e se apresenta como um aplicativo do Google App Store.

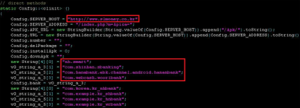

Figura 2: APK malicioso se comporta como Google App Store

Contudo, esse APK malicioso procura na realidade por determinadas aplicações bancárias online coreanas no dispositivo comprometido e, se as encontra, solicita aos usuários que as apaguem e instalam versões maliciosas. O Android.Fakebank.B também intercepta as mensagens SMS no dispositivo comprometido e os envia para http://www.slmoney.co.kr[removido]

Figura3: Trecho do código APK malicioso

Para evitar ser vítima dessa nova infecção, a Symantec sugere as seguintes práticas:

Desligue o modo de depuração USB no seu dispositivo Android quando não estiver usando-o,

Tenha cuidado ao conectar o dispositivo móvel a computadores não confiáveis.

Instale softwares de segurança de boa reputação.