Equipe de Pesquisa e Análise Global da Kaspersky Lab publicou uma ampla pesquisa sobre o (Remote Access Tool), um programa de malware multifuncional compatível com várias plataformas também conhecido como AlienSpy, Unrecom, Sockrat, JSocket e jRat, distribuído por meio de uma única plataforma de malware como serviço. De acordo com os resultados da investigação, realizada entre 2013 e 2016, diferentes versões do malware Adwind foram usadas em ataques contra pelo menos 443 mil usuários privados, organizações comerciais e não comerciais do mundo inteiro. A plataforma e o malware continuam ativos.

No final de 2015, os pesquisadores da Kaspersky Lab notaram um programa de malware incomum que foi descoberto durante uma tentativa de ataque direcionado contra um banco em Cingapura. Um arquivo JAR malicioso foi anexado a um email de phishing recebido por um funcionário do banco. As avançadas funcionalidades do malware, como sua capacidade de execução em diversas plataformas, além do fato de não ser detectada por nenhuma solução antivírus, chamou a atenção dos pesquisadores.

O Adwind RAT

Constatou-se que a organização tinha sido atacada pelo Adwind RAT, um backdoor disponível para compra totalmente desenvolvido em Java, o que o torna compatível com várias plataformas. Ele pode ser executado no Windows, OS X, Linux e Android, fornecendo recursos de controle de área de trabalho remota, coleta de dados, extração de dados etc.

Se a vítima abrir o arquivo JAR do anexo, o malware se instala automaticamente e tenta se comunicar com o servidor de comando e controle.

Embora seja usado principalmente por criminosos oportunistas e distribuído em grandes campanhas de spam, em alguns casos, o Adwind foi usado em ataques direcionados. Em agosto de 2015, o Adwind apareceu em notícias relacionadas à espionagem virtual contra um promotor argentino encontrado morto em janeiro de 2015. O incidente contra um banco de Cingapura foi outro exemplo de ataque direcionado. Um exame mais detalhado dos eventos relacionados ao uso do Adwind RAT mostrou que esses ataques direcionados não foram os únicos.

Alvos de interesse

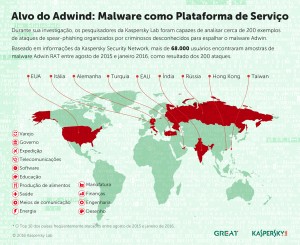

Durante a investigação, os pesquisadores da Kaspersky Lab conseguiram analisar aproximadamente 200 exemplos de ataques de phishing organizados por criminosos desconhecidos para propagar o malware Adwind e identificaram em diversos setores de atividade.

Com base nas informações da Kaspersky Security Network, nos 200 exemplos de ataques de phishing observados durante os seis meses anteriores a agosto de 2015 e janeiro de 2016, amostras do malware Adwind RAT foram detectadas por mais de 68.000 usuários.

A distribuição geográfica dos usuários atacados registradas pela KSN nesse período mostra que quase metade (49%) encontrava-se em dez países: Emirados Árabes Unidos, Alemanha, Índia, EUA, Itália, Rússia, Vietnã, Hong Kong, Turquia e Taiwan.

Considerando os perfis das vítimas identificadas, os pesquisadores da Kaspersky Lab acreditam que os clientes da plataforma Adwind são categorizados em: golpistas que buscam passar para um nível mais avançado (usando malware para fraudes mais complexas), concorrentes desleais, "mercenários virtuais" (espiões contratados) e pessoas físicas que desejam espionar conhecidos.

Ameaça como serviço

Uma das principais características que distingue o Adwind RAT de outros malware com finalidade comercial é sua distribuição aberta na forma de um serviço pago, onde o "cliente" desembolsa uma taxa para usar o programa malicioso. Com base em uma investigação da atividade dos usuários no quadro de mensagens interno e algumas outras observações, os pesquisadores da Kaspersky Lab estimam que, no final de 2015, havia cerca de 1.800 usuários no sistema. Essa é uma das maiores plataformas de malware existentes no momento.

"A plataforma Adwind em seu estado atual reduz significativamente o conhecimento profissional necessário de um possível criminoso que deseje ingressar na área do crime virtual. O que podemos dizer, considerando nossas investigações do ataque contra o banco de Cingapura, é que o criminoso envolvido estava longe de ser um hacker profissional, e achamos que a maioria dos "clientes" da plataforma Adwind não são especialistas em desenvolvimento de software. Essa é uma tendência preocupante", declarou Aleksandr Gostev, especialista chefe em segurança da Kaspersky Lab.

"Apesar dos vários informes sobre diferentes gerações dessa ferramenta publicados por fornecedores de segurança nos últimos anos, a plataforma continua ativa e repleta de criminosos de todos os tipos. Realizamos essa pesquisa a fim de chamar a atenção da comunidade de segurança e das autoridades legais, além de tomar as medidas necessárias para interrompê-la completamente", disse Vitaly Kamluk, diretor da Equipe de Pesquisa e Análise Global da Kaspersky Lab no Pacífico Asiático. Saiba como é feita a investigação de ataques direcionados sofisticados.