A Trend Micro identificou nas últimas semanas um ataque que vem afetando usuários em todo o mundo, especialmente no Japão. O golpe é aplicado por um kit de exploração específico acessado a partir de add-on para sites, sem depender de mensagens de spam ou sites comprometidos.

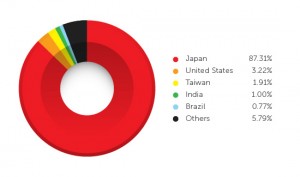

O ataque em si é voltado largamente aos usuários japoneses, que respondem por 87% dos ataques. No total, foram identificados pelo menos 58 mil usuários afetados e o Brasil está entre os cinco países com maior incidência no golpe, ainda que corresponda a apenas 0,77% dos casos.

Figura 1. Índice de alvos por país de 1 a 17 de agosto

As páginas de destino do kit de exploração estão hospedadas em servidores na República Checa, Holanda e Rússia. O add-on especifico é usado por proprietários de sites que querem adicionar botões de compartilhamento de mídias sociais em suas páginas: tudo o que o proprietário do site tem que fazer é adicionar algumas linhas de código JavaScript – disponível gratuitamente no site que disponibiliza o add-on – ao template de design da plataforma.

O script adicionado insere uma sobreposição como a que segue nas páginas do site:

Figura 2. Botões de compartilhamento adicionados

Para fazer isso, é carregado um arquivo de JavaScript na página inicial do add-on. Isso por si só já deve levantar bandeiras vermelhas, uma vez que o proprietário do site está carregando scripts de um servidor externo que não está sob seu controle. Carregar scripts em sites confiáveis como o Google, o Facebook ou outros de nomes bem conhecidos é uma coisa, carregar scripts em servidores pequenos e desconhecidos que não têm uma marca para proteger, é outra.

Como pode ser observado abaixo, este script está sendo usado para fins maliciosos. Em determinados sites, ao contrário do script original do add-on, o usuário é redirecionado para um script de FlashPack, desta forma:

GET http://{add-on domain}/s.js HTTP/1.1

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.2.13) Gecko/20101203 Firefox/3.6.13

Accept: */*

Accept-Language: en-us,en;q=0.5

Accept-Encoding: gzip,deflate

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

Keep-Alive: 115

Connection: keep-alive

Referer: {victimized website}

Host: {add-on domain}

Note que o carregamento direto do arquivo s.js irá simplesmente carregar o script "correto" do add-on. Um dos sites que, se encontrado no cabeçalho referenciador, irá acionar o kit de exploração é um conhecido site gratuito de blogs no Japão. O kit de exploração entrega aos usuários-alvo várias formas de exploração em Flash; em pelo menos um destes casos, uma vulnerabilidade do Flash (CVE-2014-0497), que foi corrigida em fevereiro, foi utilizada no ataque. O trojan TROJ_CARBERP.YUG é baixado nos sistemas afetados.

Como se prevenir destes ataques?

Os proprietários de sites devem ser muito cautelosos sobre a inserção de add-ons em suas páginas que contam com scripts hospedados externamente. Como mostrado neste ataque, eles trivialmente são usados para atividades maliciosas e, além disso, também podem diminuir a velocidade de navegação do site. Alternativas que hospedam o script no mesmo servidor do site devem ser preferíveis.

Este incidente ilustra a importância para os usuários finais de manter softwares atualizados e instalar as atualizações de segurança. A vulnerabilidade que mencionamos acima foi corrigida há seis meses – existem vários mecanismos de atualização automática que podem manter o Flash atualizado.