A Trend Micro descobriu durante suas análises que dois sites governamentais brasileiros foram comprometidos e usados para distribuição de malware desde 24 de abril. Foram encontrados um total de 11 arquivos de malware únicos que estavam sendo distribuídos a partir destes sites, com nomes de arquivos que normalmente incluem “update”, “upgrade”, “Adobe”, “FlashPlayer” ou combinações destes termos.

Além dos diferentes nomes, estas espécies também têm diferentes domínios a partir dos quais podem se conectar para baixar outros arquivos maliciosos, bem como vários servidores de comando e controle (C & C).

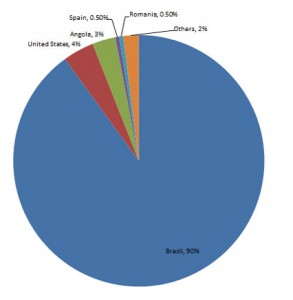

Baseado no feedback da Smart Protection Network, 90% dos clientes afetados são do Brasil. Outros países afetados incluem os Estados Unidos e Angola.

Principais países afetados (clique no gráfico para ampliar)

O comportamento geral destes arquivos maliciosos (detectados como TROJ_BANDROP.ZIP) é semelhante. Eles se desdobram em dois arquivos: um arquivo executável (detectado como TSPY_BANKER.ZIP) e um suposto arquivo GIF (detectado como JAVA_BANKER.ZIP) na pasta temporária do sistema. O arquivo executável modifica o registro do Windows para reduzir as configurações de segurança do sistema, e, finalmente, carrega o arquivo GIF.

O “arquivo GIF” é, na verdade, um arquivo Java, carregado através do executável javaw.exe, que faz parte do Java Runtime Environemnt JAVA_BANKER.ZIP que contém comandos que podem baixar e executar arquivos de várias URLs pré-configuradas. Os arquivos baixados são salvos como %User Profile%\update.gif (também detectado como JAVA_BANKER.ZIP) e executados. Estes arquivos JAR usam várias bibliotecas de código aberto, como a Java Secure Channel (JSch) e Java Native Access (JNA). Essas bibliotecas podem ser usadas para operações de rede, em especial para se conectar a um servidor SSH, para redirecionamento de portas, transferência de arquivos, entre outros.

A carga final do JAVA_BANKER.ZIP é um arquivo. JAR, que eleva direito de administrador do usuário afetado. Tendo em conta que o ataque assume o controle do sistema, modificar os direitos de administrador da vítima permite que também modifique o arquivo normal do sistema termsvr.dll. Este “.DLL” é usado principalmente para sessões remotas de desktop. O malware irá substituir esse arquivo pelo %Temp%\update.gif.

Componente do arquivo malicioso leva a sério comprometimento da segurança

Com base na análise do código, o %Temp%\update.gif é usado para permitir várias sessões remotas simultâneas de desktop no sistema afetado. Mas o que isso significa para os usuários?

Por razões de segurança, as sessões de desktop remoto estão limitadas a apenas uma sessão por vez. Mas o %Temp%\update.gif cria sua própria conta de usuário (ADM123), que é definido como um administrador do sistema. Uma vez que o sistema tenha sido preparado para várias sessões, o malware notifica o servidor de C&C do comprometimento. O usuário mal-intencionado remoto se conecta ao sistema afetado usando a conta ADM123. Os criminosos que originaram o ataque remoto têm agora controle completo sobre o sistema, com maior capacidade de executar comandos ainda mais prejudiciais para a máquina infectada. A Trend Micro protege seus usuários contra esta ameaça, detectando e apagando o malware relacionado caso este seja encontrado no sistema.

Comprometer e utilizar sites de governo para distribuir malware não é uma prática incomum. No início deste mês, um site do Departamento do Trabalho dos EUA foi comprometido a entregar explorações de dia zero do Internet Explorer. Essa tática fornece certa alavancagem de engenharia social, uma vez que sites relacionadas com o governo são geralmente considerados seguros e protegidos o que não é verdade.