O ransomware CTB-Locker vem se desenvolvendo e sofisticando mais a cada dia. De acordo com a Trend Micro, a ameaça, além de oferecer um serviço de decodificação livre, com prazo estendido para decodificar arquivos e uma opção para mudar a linguagem da mensagem de resgate, tem tido como isca de engenharia social o nome do Facebook e do Google Chrome.

O CTB-Locker chega por meio de e-mails de spam, fingindo terem sido enviados pelo Google Chrome ou pelo Facebook. O e-mail falso do Google Chrome finge ser uma notificação de atualização do browser de navegação do Chrome. Ao clicar no link, o usuário será direcionado para o site que hospeda o malware. O vírus usa o ícone do navegador para disfarçar-se como um kit de instalação legítimo que, na realidade, é uma variação detectada como TROJ_CRYPCTB.YUX.

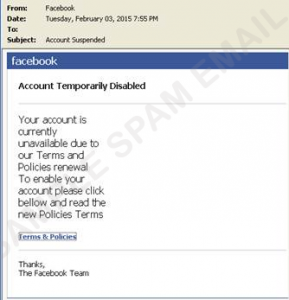

Já no caso do Facebook, o e-mail chega como sendo uma notificação de suspensão da conta. O e-mail instrui o usuário a clicar em um link anexo e o mesmo o levará ao download do malware, que utiliza extensão .PDF para disfarçar-se como um arquivo legítimo. Esse malware é detectado como TROJ_CRYPCTB.NSA. A Trend Micro avaliou que ambas as variações são hospedadas em sites comprometidos. Além disso, cada variante está hospedada em um grupo de sites comprometidos que está ligado a um endereço IP.

Em uma pesquisa mais profunda sobre esses sites comprometidos, foi possível verificar que algumas dessas URLs são associadas com spams fraude, especificamente, aqueles que usam o PayPal como isca. O e-mail de spam chega com o assunto "take Action PayPal" e instrui o destinatário a fazer o login em sua conta do PayPal para resolver um problema clicando em um link disponível no e-mail. Ao clicar, o link redireciona para um site falso que pede, não só pelas credenciais de login do usuário, mas outras informações importantes também, como detalhes de contato e informações de cartão de crédito.

Uma vez que o usuário completou todas as informações, o site redireciona a pessoa para a página de login verdadeira do PayPal. Para evitar suspeitas, ele usa a desculpa de precisar fazer o login novamente para que as alterações sejam feitas na conta do PayPal. A utilização das mesmas URLs do malware CTB-Locker, sugere que os autores das ameaças ainda estão engatinhando quando se trata de fraudes.

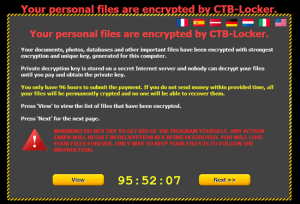

Em um primeiro momento, o CTB-Locker incluía o suporte em Inglês, Alemão, Italiano e Holandês. Este novo lote de ransomware disponibiliza o suporte também em Francês, Espanhol e Letão. O malware chega como um pacote de instalação do Windows, envoltas em um instalador usando NSIS, de código aberto como o InstallShield, para dificultar a análise. Quando executado, o vírus cai em uma versão criptografada do malware CRYPCTB e um arquivo de biblioteca (.DLL). O arquivo irá descriptografar e executar o ransomware e, em seguida, se auto deletar.

Outra atualização foi o valor solicitado pelos atacantes aos usuários infectados. Os cibercriminosos ajustaram o pagamento do resgate para descriptografar os arquivos para dois bitcoins, um valor abaixo do resgate do três bitcoins que era utilizado nas variantes anteriores.

Para evitar a contaminação, os usuários devem ficar atentos a endereços de e-mails que parecem legítimos, mas que não são, como os que aparecem abaixo:

• mail.goog.le.com

• noreply@mail.fb.com

• service@paypal.co.uk

Esses endereços de e-mail podem parecer legítimos à primeira vista mas, olhando melhor, é possível verificar um erro no suposto e-mail do google. O Facebook realmente usa o domínio fb.com, mas apenas como seu domínio de e-mail corporativo. A empresa não irá usá-lo para se comunicar com os usuários da plataforma. Já o PayPal usa o domínio paypal.com, não o paypal.co.uk. Os usuários também devem lembrar-se de rotineiramente fazer o backup dos seus arquivos. O princípio do 3-2-1 deve sempre ser levado em consideração: três cópias, duas mídias diferentes, um local separado.

Pela avaliação da Trend Micro, os autores das ameaças estão mais focados em aumentar suas chances de espalhar o malware do que melhorar o desenho do próprio código. Uma vez que o malware infecta no sistema, pode ser bastante difícil de recuperar os arquivos sem receber a ajuda deles. Por mais que seja tentador fazer o pagamento do valor solicitado para recuperar arquivos criptografados, a empresa alerta que não há garantia de que os cibercrimonosos irão devolver os arquivos ao usuário após o pagamento. Dessa maneira, existe a possibilidade da vítima perder o dinheiro e ficar sem os arquivos.