Trechos do código-fonte de diversos serviços da Microsoft vazaram na semana passada após um ataque de hackers. Mais do que assumir o incidente, a empresa publicou um extenso relatório sobre os responsáveis – o Lapsus. É o mesmo grupo criminoso que atacou o Ministério da Saúde no Brasil com um vírus de resgate (ransomware).

A perícia da Microsoft determinou que o Lapsus obteve uma credencial de acesso de um funcionário. Ainda que limitadas, as permissões desse colaborador eram suficientes para a leitura e extração dos códigos-fonte vazados pela gangue.

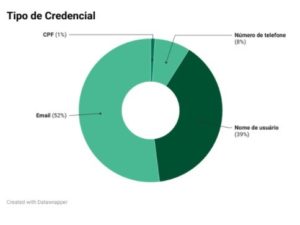

O roubo de credenciais é, de fato, uma peça-chave nas operações do Lapsus e de outros grupos de invasores digitais. Não é raro que esse acesso inicial à rede da empresa possa ser estendido até se tornar um vazamento de dados ou um sequestro digital, o que cria uma demanda por ferramentas especializadas na captura de credenciais.

Códigos maliciosos como o Racoon e o RedLine, vendidos ou alugados por US $100 no submundo do cibercrime, são normalmente enviados por e-mail ou disseminados em publicações e comentários fraudulentos em redes sociais. Depois de executados, eles capturam dados do navegador e do sistema, incluindo senhas, e costumam desaparecer logo em seguida para não dar chance aos antivírus.

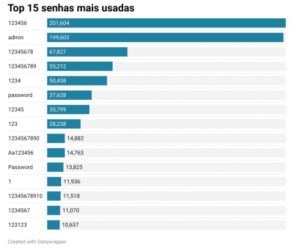

A Axur, que é especializada no monitoramento de vazamentos de dados na deep & dark web, tem acompanhado de perto alguns operadores do RedLine. A atuação dos criminosos já expôs mais de 54 milhões de credenciais só em 2022 – e cada uma delas pode ser comercializada ou cedida a outros criminosos em troca de uma fatia dos lucros obtidos com ataques.

O volume por si só já impressiona, mas nem sempre transmite a dimensão do problema representado por algumas senhas de alto valor. Nos registros analisados, identificou-se que cerca de 30 mil dessas credenciais roubadas são de contas que administram a infraestrutura de sistemas em nuvem, o que pode colocar em risco todo o negócio das empresas impactadas. A análise dos dados também encontrou centenas de menções às maiores empresas do Brasil.

De gasoduto a youtubers

Uma credencial válida na mão de hackers pode ser usada contra praticamente qualquer um – seja uma grande empresa ou um profissional da economia criativa.

O sequestro digital que causou a paralisação do gasoduto Colonial Pipeline em maio de 2021, por exemplo, partiu de uma credencial comprometida. A análise do incidente levantou a hipótese de que um colaborador tenha "reciclado" sua senha corporativa em um site que foi vítima de vazamento, criando uma brecha na segurança da empresa.

A atividade de ladrões de credenciais, como o RedLine, dá um novo contorno para essa ameaça. Colaboradores podem ser vítimas de um ladrão de senha em seu computador pessoal também, e o conjunto de dados extraído do sistema, pode indicar a possibilidade de que uma das senhas é válida para acesso à rede da empresa.

Essa revalidação de credenciais (a tentativa de usar uma credencial roubada em outros canais) é chamada de credential stuffing e amplia os alvos em potencial.

Profissionais independentes e criadores de conteúdo também precisam ficar de olho. O Google já alertou que ferramentas como o RedLine são utilizadas em campanhas de ataque direcionadas a youtubers. Os golpistas enviam uma suposta oferta de publicidade ou parceria com um link para o software, roubando a credencial de acesso para a conta proprietária do canal.

O uso de serviços como o MinhaSenha.com, que indica as senhas vazadas associadas a um endereço de e-mail, ajuda a prevenir ataques, mas o cuidado deve ser constante.

Um drible na verificação em duas etapas

Um ladrão de senha tradicional registra dados durante a transmissão ou digitação. O RedLine captura credenciais armazenadas, incluindo as sessões ainda ativas no navegador web. O invasor pode então configurar esse código de autorização diretamente no navegador dele e passar direto pelo login.

A verificação em duas etapas raramente protege contra esse cenário. Depois que um código de autorização é obtido pelo navegador do usuário legítimo, ele pode ser reutilizado nos próximos acessos. Se o código for extraído, a autorização também passa para o invasor. Como não é necessário acesso à senha única (os números recebidos por SMS ou gerados em um aplicativo), a autenticação multifator não entra em jogo.

Empresas que utilizam a nuvem pública em sua infraestrutura ou atuam no desenvolvimento de software precisam ter cuidado com as chaves de acesso. Elas também contornam a verificação em duas etapas, são um alvo em potencial dos ladrões de credenciais e podem também vazar em repositórios de códigos. Carteiras de criptomoedas correm o mesmo risco.

É possível reagir rápido e evitar o prejuízo

A captura de credenciais para acesso indevidos não é algo novo. O que mudou é a disposição dos atacantes para explorar as possibilidades que cada uma dessas senhas oferece.

Outra novidade está na pluralidade de credenciais em uso. Seja uma autenticação multifator, a biometria, uma chave de nuvem pública, um certificado ou uma carteira digital, todas elas ainda funcionam de uma forma muito parecida com as senhas e, muito provavelmente, estão vulneráveis a roubo.