O Índice Global de Ameaças, da Check Point Research (CPR), identifica o cavalo de Troia multifuncional Qbot foi o malware mais prevalente no primeiro semestre de 2023, ocupando o primeiro lugar em cinco dos seis meses até o momento.

No ranking do Brasil, o malware Qbot, um cavalo de Troia sofisticado que rouba credenciais bancárias e digitação de teclado, se consolidou na liderança consecutivamente desde dezembro de 2022. O Qbot é líder na lista nacional há sete meses seguidos e mantém o alto impacto nas organizações no Brasil com índices de 14,74% em junho, de 13,94% em maio, 19,10% em abril, 21,63% em março, 19,84% em fevereiro, 16,44% em janeiro e de 16,58% em dezembro de 2022. São todos índices superiores aos do ranking mundial, os quais se mantêm praticamente o dobro em relação aos respectivos globais.

O Qbot, que surgiu inicialmente em 2008 como um trojan bancário, passou por um desenvolvimento consistente, adquirindo funcionalidades adicionais com o objetivo de roubar senhas, e-mails e detalhes de cartão de crédito. É comumente propagado por e-mails de spam e emprega várias técnicas, como métodos Anti-Virtual Machines (anti-VM), anti-debug e anti-sandbox para impedir a análise e evitar a detecção. Atualmente, sua função principal é atuar como um carregador para outros malwares e estabelecer uma presença nas organizações visadas, servindo como um trampolim para os operadores de grupos de ransomware.

Além do Qbot, os pesquisadores da CPR apontaram que o malware móvel prolífico Trojanized Software Development Kit (SDK) SpinOk acumulou 421 milhões de downloads até agora, e que chegou ao topo da lista de malware móvel pela primeira vez após ser detectado em junho. Usado por vários aplicativos populares para fins de marketing, esse software malicioso se infiltrou em aplicativos e jogos altamente populares, alguns dos quais estavam disponíveis na Google Play Store.

Capaz de roubar informações confidenciais de dispositivos e monitorar atividades da área de transferência, o malware móvel SpinOk representa uma séria ameaça à privacidade e segurança do usuário, ressaltando a necessidade de medidas proativas para proteger dados pessoais e dispositivos móveis. Também serve como um lembrete do potencial devastador dos ataques à cadeia de suprimentos de software.

No mês passado também foi lançada uma campanha de ransomware em larga escala que impactou organizações em todo o mundo. Em maio de 2023, a Progress Software Corporation divulgou uma vulnerabilidade de dia zero no MOVEit Transfer e MOVEit Cloud (CVE-2023-34362) por meio da qual é possível permitir acesso não autorizado ao ambiente.

Apesar de ter sido corrigida em 48 horas, os cibercriminosos associados ao grupo de ransomware Cl0p, afiliado à Rússia, exploraram a vulnerabilidade e lançaram um ataque à cadeia de suprimentos contra os usuários do MOVEit. Até o momento, 108 organizações no mundo foram listadas publicamente, após o incidente, indicando entre centenas e milhares de registros obtidos.

"A exploração do MOVEit prova que 2023 já está se tornando um ano significativo em termos de ransomware. Grupos proeminentes como o Cl0p não estão operando taticamente para infectar um único alvo, mas, em vez disso, tornando suas operações mais eficientes, explorando software amplamente utilizado em um ambiente corporativo. Essa abordagem significa que eles podem atingir centenas de vítimas em um único ataque", informa Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

"Esse padrão de ataque enfatiza a importância de as empresas implementarem uma estratégia de segurança cibernética em várias camadas e priorizar a correção rápida quando as vulnerabilidades são divulgadas", reforça Maya.

A equipe da CPR também revelou que a "Web Servers Malicious URL Directory Traversal" foi a vulnerabilidade global mais explorada em junho, impactando 51% das organizações em todo o mundo, seguida pela "Apache Log4j Remote Code Execution" e pela "HTTP Headers Remote Code Execution", com impactos de 46% e 44%, respectivamente, nas organizações.

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em junho passado, o Qbot foi o malware mais difundido no mês com um impacto de mais de 7% das organizações em todo o mundo, seguido pelo Formbook com impacto global de 4% e o Emotet com 3%.

? Qbot – Qbot AKA Qakbot é um cavalo de Troia bancário que apareceu pela primeira vez em 2008, projetado para roubar as credenciais bancárias e as teclas digitadas do usuário. Geralmente é distribuído por e-mails de spam e emprega várias técnicas antiVM, antidepuração e antisandbox para dificultar a análise e evitar a detecção.

? Formbook – É um infoStealer direcionado ao sistema operacional Windows e foi detectado pela primeira vez em 2016. É comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers ilegais por suas fortes técnicas de evasão e preço relativamente baixo. O FormBook coleta credenciais de vários navegadores da Web, captura telas, monitora e registra digitações de teclas e pode baixar e executar arquivos de acordo com as ordens de seu C&C (Comando & Controle).

? Emotet – É um trojan avançado, auto propagável e modular. O Emotet era anteriormente um trojan bancário e recentemente foi usado como distribuidor de outros malwares ou campanhas maliciosas. Ele usa vários métodos para manter técnicas de persistência e evasão para evitar a detecção. Além disso, ele pode se espalhar por e-mails de spam de phishing contendo anexos ou links maliciosos.

A lista global completa das dez principais famílias de malware em junho de 2023 pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em junho, Educação/Pesquisa permaneceu na liderança da lista como o setor mais atacado globalmente, seguido desta vez por Governo/Militar e Saúde. Estes setores se mantêm nessas posições há dois meses consecutivos.

1.Educação/Pesquisa

2.Governo/Militar

3.Saúde

No Brasil, os três setores no ranking nacional mais visados em junho foram:

1.Saúde

2.Educação/Pesquisa

3.Transportes

Principais vulnerabilidades exploradas

Em junho, a equipe da CPR também revelou que a "Web Servers Malicious URL Directory Traversal" foi a vulnerabilidade mais explorada, impactando 51% das organizações no mundo, seguida pela "Apache Log4j Remote Code Execution", ocupando o segundo lugar com impacto global de 46% das organizações. A "HTTP Headers Remote Code Execution" ocupou o terceiro lugar das vulnerabilidades com um impacto global de 44%.

?Web Servers Malicious URL Directory Traversal – Existe uma vulnerabilidade de passagem de diretório em diferentes servidores da Web. A vulnerabilidade ocorre devido a um erro de validação de entrada em um servidor da Web que não limpa adequadamente o URI (Uniform Resource Identifier, ou Identificador Uniforme de Recursos) para os padrões de travessia de diretório. A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

?Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um invasor remoto execute código arbitrário no sistema afetado.

?HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os cabeçalhos HTTP permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um cabeçalho HTTP vulnerável para executar um código arbitrário na máquina da vítima.

Principais malwares móveis

Em junho, o SpinOk subiu para o primeiro lugar como o malware móvel mais difundido, seguido por Anubis e AhMyth.

1.SpinOk é um módulo de software Android que opera como spyware. Ele coleta informações sobre arquivos armazenados em dispositivos e é capaz de transferi-los para agentes de ameaças maliciosas. O módulo malicioso foi encontrado em mais de 100 aplicativos Android e baixado mais de 421 milhões de vezes até maio de 2023.

2.Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

3.AhMyth é um Trojan de acesso remoto (RAT) descoberto em 2017. Ele é distribuído por meio de aplicativos Android que podem ser encontrados em lojas de aplicativos e vários sites. Quando um usuário instala um desses aplicativos infectados, o malware pode coletar informações confidenciais do dispositivo e executar ações como keylogging, captura de tela, envio de mensagens SMS e ativação da câmera, que geralmente é usada para roubar informações confidenciais.

Os principais malwares de junho no Brasil

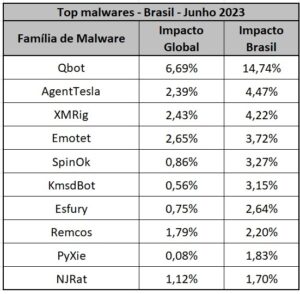

Em junho, o ranking de ameaças do Brasil manteve como principal malware o Qbot, pelo sétimo mês consecutivo na liderança, com impacto de 14,74%, um índice que continua sendo mais que o dobro do impacto global (6,69%). Em segundo lugar, o AgentTesla apontou impacto de 4,47%; enquanto o Emotet caiu para o quarto lugar com impacto de 3,72% e o XMRig ficou em terceiro lugar com impacto de 4,22%.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis. A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).