Muitas pessoas não sabem, mas roteadores domésticos podem ser usados para roubar dados. Pessoas de má fé encontraram formas de usar malware de alteração de "Domain Name System" (DNS) que podem tornar o mais discreto roteador em uma ferramenta vital para seus esquemas, de acordo com a Trend Micro – líder em segurança na era da nuvem.

Neste cenário, o malware é utilizado para mexer com as configurações de DNS do roteador. Em casos onde os usuários tentam acessar sites bancários legítimos ou outras páginas definidas pelos atacantes, o malware os direciona para versões maliciosas dos sites citados. Isso permite que os cibercriminosos roubem as credenciais de conta dos usuários, senhas, etc.

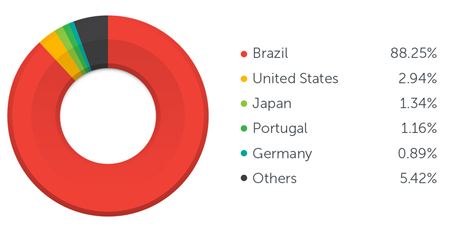

O Brasil é o país que apresenta o maior número deste tipo de site malicioso – 88% do total – seguido por Estados Unidos e Japão.

Com as configurações de DNS alteradas, os usuários não sabem se estão navegando por sites confiáveis ou cópias deles. Os mais vulneráveis a este tipo de ataque são aqueles que não modificam a configuração padrão dos roteadores.

Alguns dos sites direcionados observados são adaptados para serviços móveis, o que significa que, uma vez que o roteador tem suas configurações de DNS alteradas, todos os dispositivos na rede do roteador estão expostos a esses ataques, inclusive dispositivos móveis.

Os ataques podem não ser somente limitados a fraudes bancárias online. Eles podem ser perigos iminentes também para a Internet das Coisas (IoT) ou dispositivos inteligentes, pois os criminosos podem facilmente envenenar nomes DNS de autenticação/feedback de websites usados por esses dispositivos e roubar as credenciais dos usuários.

Para prevenir esses ataques e outros com foco nos roteadores, a Trend Micro recomenda que os usuários configurem seus roteadores da seguinte forma:

– Usem senhas fortes para todas as contas de usuário;

– Usem endereços de IP diferentes das contas padrão;

– Desabilitem os recursos de administração remota.

É uma boa ideia, periodicamente, auditar as configurações DNS do roteador e prestar atenção às visitas a sites que requerem credenciais, como provedores de e-mail, bancos, etc. Eles todos devem mostrar um certificado SSL válido. Outra ação preventiva é instalar extensões de browser que possam bloquear scripts antes deles serem executados no browser do usuário, como o NoScript.