O Brasil é a sétima nação que mais recebe ataques ransoware no globo. Segundo relatório feito pela ISH Tecnologia, o País recebwe 3,1% dos ataques, enquantos os Estados Unidos, o primeiro colocado no ranking recebe 63% dos ataques.

- O time de Threat Intelligence da companhia divulgou informações a respeito dos principais países e organizações reveladas por cibercriminosos que utilizam malwares para disseminar práticas maliciosas.

|

A partir da tabela, nota-se que os Estados Unidos lideram as estatísticas no quesito: organizações vítimas de ataques. Por outro lado, o Brasil ocupa a sétima colocação, nesse ranking, em relação a organizações anunciadas pelos cibercriminosos.

O relatório compila dados extensivos sobre incidentes de ransomwares que impactaram setores críticos no primeiro semestre de 2024 pelo mundo. Além disso, a empresa mapeou e destacou as vulnerabilidades mais exploradas por cibercriminosos nessa mesma época.

As vulnerabilidades desse ano incluem falhas severas em sistemas operacionais amplamente utilizados, como softwares de infraestrutura e aplicações da web. Estes erros possibilitam a execução de códigos remotos e ataques de negação de serviço (DDoS), que representam uma ameaça direta aos servidores de grandes companhias. Diante desse cenário, se faz necessário o estudo e implementação de políticas a fim de preservar a segurança digital do negócio frente a atores de ameaças e suas constantes mutações.

A ISH obteve acesso a dados estatísticos associados às atividades de ransomwares mais presentes no cenário digital mundial nesse período. Dentre as relevantes informações coletadas destacam-se:

- Países das organizações anunciadas pelos grupos de ransomwares:

- Principais grupos do primeiro semestre: Os grupos de ransomwares Lockbit, Ransomhun, Play, 8base e Black Basta foram identificados como top ofensores nesse período.

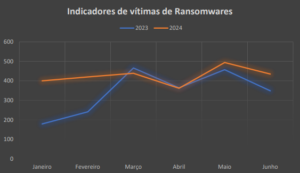

Os pesquisadores da empresa revelam que houve uma crescente de ataques durante o decorrer dos meses, do período analisado. De acordo com eles, aconteceu um grande declínio em abril, e um retorno significativo em maio. Em comparação com o primeiro semestre de 2023, a equipe observou um aumento de 24,02% em relação a valores totais.

A queda em 2024 pode estar relacionada aos problemas enfrentados com as forças da lei pelas operações de ransomware LockBit e ALPHV. Em relação aos meses específicos, foi possível verificar que em janeiro houve um aumento de 123,46%, enquanto em março ocorreu uma diminuição de 5,79% em comparação ao mesmo período de 2023.

De maneira detalhada, a empresa, referência nacional em cibersegurança, expôs alguns acontecimentos e operações realizadas direcionadas a esses grupos mal-intencionados.

- Lockbit: Em fevereiro de 2024, esse ator de ameaças teve seu site de vazamento de dados (DLS) apreendido, após uma operação policial, denominada de "Cronos", ter sido bem-sucedida.

A operação reuniu diversos países ao redor do mundo e resultou em uma apreensão de carteiras de moedas virtuais. Consequentemente, houve uma paralisação das atividades maliciosas do grupo por um período determinado e um impacto significativo na reputação pela qual o grupo LockBit prezava. O proprietário do grupo ainda teve sua identidade revelada pelas autoridades policiais.

- Ransomhub: Ainda em fevereiro de 2024, outro grupo emergiu e passou a aterrorizar a comunidade digital e diversas organizações mundiais. Uma curiosidade é que esse agente malicioso poderia ter ligação com outra organização antiga cibercriminosa conhecida como Alphv. Eles, supostamente, desapareceram do cenário da internet após receberem uma alta quantia em dinheiro e sumirem com os valores.

A equipe de Inteligência de Ameaças da ISH Tecnologia, responsável por coletar e mapear as informações sobre as principais vulnerabilidades exploradas no primeiro semestre do ano, também classificou as falhas de acordo com a gravidade e detalhou as operações de invasão/exploração. Alguns dos erros digitais mais visados nesse período de 2024 foram atribuídos da seguinte maneira:

- CVE-2024-20253:

Base de pontuação: 10 (Crítico) – Esta vulnerabilidade permite a execução arbitrário de código em um dispositivo afetado por um invasor/ator não autenticado.

Produto: Cisco Unified Communications Manager e relacionados.

Recomendação: Aplicação dos patches fornecidos pela Cisco e atualização para as versões mais recentes dos produtos afetados.

Exploração: O grupo malicioso UNC3886, correlacionado à China, explorou a vulnerabilidade para implantar backdoors em sistemas VMware vCenter. Os atores conseguiram acessar credenciais de ESXi hosts conectados ao vCenter e utilizaram métodos para escapar de criptografias a fim de manter o acesso persistente e realizar comandos não autenticados.

- CVE-2024-4577:

Base de pontuação: 9.8 (Crítico) – Esta vulnerabilidade pode permitir que cibercriminosos utilizem caracteres como opções do PHP, que permitem a execução e revelam o código-fonte dos scripts, execução de códigos PHP arbitrários e outros.

Produto: Versões PHP 8.1.* antes de 8.1.29, 8.2.* antes de 8.2.20, 8.3.* que usam o Apache e PHP-CGI no Windows.

Recomendação: Necessário aplicar as mitigações de acordo com as instruções do fornecedor.

Exploração: O grupo de ransomware conhecido como TellYouThePass utilizou esta falha para implantar webshells e ransomwares em servidores alvos.

- CVE-2024-30080:

Base de pontuação: 9.8 (Crítico) – Ocasiona uma execução remota de código no Microsoft Message Queuing (MSMQ).

Produto: Microsoft Message Queuing (MSMQ)

Recomendação: Aplicação dos patches de segurança publicados pela Microsoft em junho de 2024.

Exploração: Esta vulnerabilidade foi identificada ao ser explorada por atores de ameaças do tipo APT e grupos de ransomwares, haja vista a sua facilidade em exploração remota.

- CVE-2024-21887:

Base de pontuação: 9.1 (Crítico) – Esta vulnerabilidade pode causar a injeção de comando em componentes web do Ivanti Connect Secure e do Ivanti Policy Securte. Ela possibilita que um administrador autenticado envie solicitações especialmente criadas e execute comandos arbitrários.

Produto: Ivanti Connect Secure (9.x, 22.x) e Ivanti Policy Secure (9.x, 22.x)

Recomendação: Aplicação dos patches recomendados pela Ivanti e revisão das diretrizes informadas pela CISA em alertas.

Exploração: Um grupo de ator de ameaças conhecidos como UNC5221 utilizou estas vulnerabilidades para implantar malwares, incluindo malwares do tipo backdoors e webshells em quase 20.000 instâncias.