A Websense divulgou o Relatório de Ameaças 2014 do Websense Security Labs documentando as últimas tendências em ataques complexos, evolução do ecossistema de ameaças e as diferentes motivações atrás dos ataques virtuais.

"Os hackers estão mudando seus planos de ataque e execução em uma tentativa de evitar a maioria das medidas de segurança atuais", disse Charles Renert, vice-presidente de pesquisa de segurança da Websense. "Hackers determinados e persistentes ainda têm sucesso com ataques estratégicos e avançados usando explorações do dia zero e malware avançado. Além disso, constatamos um aumento muito grande de crimes virtuais. As organizações sem defesas em tempo real não detectam uma parcela crescente desses ataques mais 'comuns'."

O Relatório revela a crescente infraestrutura global de serviços apoiando atividades criminosas, incluindo kits de exploração e cadeias de redirecionamento em sites comprometidos. Analisando as tecnologias mais recentes usadas em ataques virtuais, os pesquisadores da Websense analisaram as sete etapas dos ataques mais avançados. Os resultados incluem a modificação e reaproveitamento do código fonte de malware existente.

Os destaques do Relatório de Ameaças 2014 do Websense Security Labs incluem:

- 85% dos ataques maliciosos via Web ou email foram lançados de sites legítimos que foram comprometidos

- 3,3% de todo o spam contém links maliciosos e outro conteúdo malicioso

- As tecnologias Websense protegem clientes de mais de 1 bilhão de eventos de isca

- As metodologias de redirecionamento usaram uma média de 4 redirecionamentos em 2013

- O número máximo de redirecionamentos usado em um ataque documentado foi de 20

- A Websense bloqueou 1,8 bilhão de redirecionamentos maliciosos

- Sites classificados como Negócios e Economia, Tecnologia da Informação, Compras e Viagens entraram nas 10 categorias de destinos mais comprometidos por técnicas de redirecionamento

- Os Kits de Exploração Magnitude e Neutrino cresceram mais que qualquer outro kit depois da prisão do criador do Blackhole

- A Websense protegeu seus clientes de aproximadamente 67 milhões de eventos baseados em kits de exploração

- 64 milhões de eventos de instalação de arquivos foram detectados e bloqueados usando a segurança em tempo real Websense e do TRITON ThreatScope

- 30% dos arquivos executáveis maliciosos incluíram encriptação personalizada para comunicações de comando e controle ou roubo de dados

- Os gateways Websense bloquearam mais de 1,1 bilhão de eventos do tipo "call home"

O relatório também revela o desenvolvimento, aprimoramento e reutilização constante da infraestrutura criminosa durante o ciclo de vida de uma ameaça. Para evitar a detecção quando reutilizam componentes antigos em ataques novos, os hackers estão modificando e modulando as atuais ferramentas de ataque. Isso frequentemente envolve o reaproveitamento de um ponto forte específico do malware para direcionar o ataque contra novos setores.

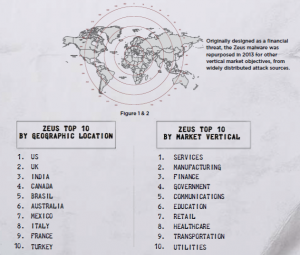

Além disso, os pesquisadores de segurança da Websense observaram que a adoção de um malware chamado Zeus, originalmente desenvolvido para ser um Trojan e usado para registrar informações financeiras e capturar dados inseridos através do teclado, cresceu muito quando foi reutilizado em outros mercados verticais. Durante o último ano, a maioria dos ataques direcionados contra o governo, o setor de comunicações e instituições financeiras usou o Zeus. Os dois setores que enfrentaram o maior número de ataques baseados no Zeus foram as indústrias de serviços e manufatura.

As pesquisas para o Relatório de Ameaças 2014 do Websense Security Labs foram realizadas com o Websense ThreatSeeker Intelligence Cloud, que reúne mais de 900 milhões de terminais. Essa rede identifica e se adapta às mudanças do padrão global de ameaças 2,3 vezes por segundo. Com o apoio do Websense ACE (Advanced Classification Engine), o ThreatSeeker analisa o conteúdo de 3-5 bilhões de pedidos por dia.