Em 27 de junho de 2022, a Imperva mitigou um único ataque com mais de 25,3 bilhões de solicitações , estabelecendo um novo recorde para a solução de mitigação de DDoS de aplicativos da Imperva .

Embora os ataques com mais de um milhão de solicitações por segundo (RPS) não sejam novos, anteriormente só os víamos durar de vários segundos a alguns minutos. Em 27 de junho, a Imperva mitigou com sucesso um forte ataque que durou mais de quatro horas e atingiu o pico de 3,9 milhões de RPS.

O proprietário do site visado, uma empresa de telecomunicações chinesa, é frequentemente alvo de grandes ataques. Este site específico foi alvejado novamente dois dias depois, embora o ataque tenha durado menos. Não vimos nenhum ataque semelhante direcionado a este site desde esses dois no final de junho.

O ataque

Na manhã de 27 de junho, as taxas de ataque atingiram um total de 25,3 bilhões de solicitações em quatro horas, com uma taxa média de 1,8 milhão de RPS. Os invasores usaram a multiplexação HTTP/2, ou a combinação de vários pacotes em um, para enviar várias solicitações de uma só vez em conexões individuais. Essa técnica pode derrubar servidores usando um número limitado de recursos, e esses ataques são extremamente difíceis de detectar. Como nossa solução de mitigação automatizada garante o bloqueio de DDoS em menos de três segundos, estimamos que o ataque poderia ter atingido uma taxa muito maior do que nosso pico rastreada de 3,9 milhões de RPS.

Como visto nesta imagem, o ataque começou em 3,1M RPS e manteve uma taxa de cerca de 3M RPS. Uma vez que o ataque atingiu o pico de 3,9 M RPS, o ataque diminuiu por vários minutos, mas voltou à força total por mais uma hora.

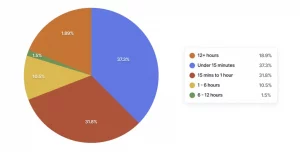

O ataque durou mais de quatro horas, o que o coloca em uma pequena categoria de ataques. De acordo com o DDoS Threat Landscape Report da Imperva , apenas 10,5% dos ataques duram entre uma e seis horas, e a maioria dura menos de quinze minutos.

A botnet

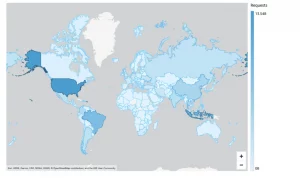

Esse ataque específico foi lançado a partir de uma enorme botnet de quase 170.000 IPs diferentes, incluindo roteadores, câmeras de segurança e servidores comprometidos. Essa rede inclui dispositivos comprometidos de mais de 180 países, embora a maioria esteja sediada nos EUA, Indonésia e Brasil. Alguns desses servidores estão hospedados em várias nuvens públicas e até mesmo em provedores de serviços de segurança em nuvem.