A Netskope publicou seu mais recente relatório de ameaças em nuvem, o Cloud Threat Report: Top Adversary Tactics and Techniques, que revela as técnicas e motivações mais comuns ao longo de nove meses em 2023.

A pesquisa revela que os principais grupos criminosos cibernéticos que atuaram durante o período de análise estavam na Rússia e na Ucrânia, e os grupos de ameaças geopolíticas estavam na China. Como dominante foi destacado o Wizard Spider, responsável pela criação do famoso malware TrickBot, que está em constante evolução. Outros grupos ativos que utilizam muito de ransomware incluem o TA505, criador do ransomware Clop, e o FIN7, que usou o ransomware REvil e criou o ransomware Darkside, enquanto os grupos de ameaças geopolíticas foram liderados pelo memupass e Aquatic Panda.

Os agentes geopolíticos têm como alvo regiões e setores específicos por sua propriedade intelectual, ao contrário dos agentes com motivação financeira, que desenvolvem playbooks otimizados para alvos replicáveis, nos quais podem reciclar táticas e técnicas com o mínimo de personalização.

Além disso, com base no levantamento, os setores de serviços financeiros e verticais da saúde apresentaram uma porcentagem significativamente maior de atividades atribuídas aos grupos de ameaças geopolíticas, que representam quase metade da atividade observada, em contraste aos grupos com motivação financeira. Verticais como manufatura, governo, educação e tecnologia registraram menos de 15% de atividade proveniente de agentes com motivação geopolítica, sendo as ameaças restantes com motivação financeira.

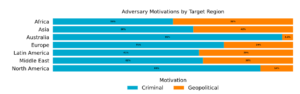

De uma perspectiva regional, a Austrália e a América do Norte têm a maior porcentagem de ataques de atividades atribuíveis a grupos criminosos, enquanto outras partes do mundo, como África, Ásia, América Latina e Oriente Médio, lideraram os ataques com motivação geopolítica.

Segundo o relatório, links e anexos de spearphishing são as técnicas mais populares para acesso inicial até agora em 2023 e, em agosto, os cibercriminosos tiveram três vezes mais sucesso em enganar as vítimas para que baixassem anexos de spearphishing em comparação com o final de 2022. Embora o e-mail continue a ser um meio comum de entrega, a taxa de sucesso é baixa devido aos filtros antiphishing avançados e à conscientização dos usuários. No entanto, os agentes obtiveram esse sucesso recente usando contas de e-mail pessoais.

Até agora, em 2023, 16 vezes mais usuários tentaram baixar um anexo de phishing de um aplicativo de webmail pessoal em comparação com aplicativos de webmail de empresas/organizações gerenciadas. O relatório mostra que 55% de malware que os usuários tentaram baixar foram entregues por meio de aplicações em nuvem, tornando-as o veículo número um para a execução bem-sucedida de malware. A aplicação em nuvem mais popular no meio corporativo, o Microsoft OneDrive, foi responsável por mais de um quarto de todos os downloads de malware em nuvem.

Com base nessas técnicas descobertas, a Netskope recomenda que as organizações avaliem suas defesas para determinar como sua estratégia de segurança cibernética precisa evoluir. As técnicas mais difundidas incluem:

- Links e anexos de spearphishing – Implemente defesas antiphishing que vão além do e-mail para garantir que os usuários estejam protegidos contra links de spearphishing, independentemente de sua origem

- Links e arquivos maliciosos – Certifique-se de que os tipos de arquivos de alto risco, como executáveis e arquivos, sejam inspecionados minuciosamente usando uma combinação de análise estática e dinâmica, antes de serem baixados.

- Detecção e bloqueio – Detecte e evite o tráfego C2, que indica a possibilidade de um ataque em andamento ou uma violação. Faça isso por meio de protocolos da Web usando um SWG e um IPS para identificar a comunicação com a infraestrutura C2 conhecida e com padrões C2.