Pesquisadores do Websense Security Labs recentemente descobriram a distribuição de malware através do site oficial do Jamie Oliver, reconhecido chefe de cozinha do Reino Unido, que conta com mais de 10 milhões de visitantes ao mês do mundo inteiro.

De acordo com o Malwarebytes, seu site (jamieoliver.com) foi comprometido por uma injeção direta e foi constatada a distribuição de conteúdo malicioso. Com um ranking global da Alexa de 5280 e 529 no Reino Unido, o site é um grande alvo para hackers.

Principalmente no Dia da Panqueca (Pancake Day), quando os aficionados por gastronomia buscam por deliciosas receitas. Houve uma decisão interessante de usar a injeção direta, por que atualmente os hackers parecem preferir o uso de anúncios maliciosos para distribuir seu malware.

"Se você estava em busca da receita perfeita para o Dia da Panqueca, você pode ter visitado o site do seu chefe de cozinha preferido em busca da mistura de panqueca perfeita. Mas os hackers querem um ingrediente a mais. Os hackers precisam hospedar seu código nesses sites muito visitados por apenas um momento para capturar um grande número de visitantes, e o código pode reaparecer a qualquer momento se os administradores não estiverem preparados. Quando esse tipo de site recebe visitas de usuários finais, as companhias devem assegurar que possuem a receita perfeita para detectar malwares e kits de exploração conhecidos, além de contar com análises em tempo real para ataques desconhecidos, bloqueando as ameaças de qualquer lugar da Internet", disse Carl Leonard, Principal Analista de Segurança da Websense.

1. Página do Jamie Oliver Comprometida

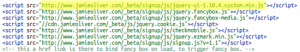

A página comprometida foi a hxxp://www.jamieoliver.com/recipes/. Uma busca rápida no Google mostra que essa página é o segundo resultado mais popular. A página hospeda uma chamada para um arquivo JS que foi injetado ou modificado pelos hackers;

2. Jamie Oliver hospedou arquivo maliciosos JavaScript

O arquivo que foi injetado ou modificado e passou por um arquivo JS legítimo foi observado hospedando conteúdo de redirecionamento oculto. Pesquisadores do Malwarebytes analisaram o conteúdo e encontraram duas camadas de ofuscamento levando o usuário até um segundo site comprometido via um iFrame.

3. Site comprometido do WordPress

O segundo site comprometido funciona como um local para um ataque de pivô. É interessante observar que usuários não direcionados pelo site do Jamie Oliver e usuários utilizando serviços VPN não recebiam conteúdo malicioso. As pessoas visitando o site pela segunda vez também não recebiam esse conteúdo.

4. Distribuição da Exploração

Depois de o usuário passar pelas verificações, ele é direcionado para conteúdo malicioso como: hxxp://tgsquy.sisokuleraj[.]xyz/images/30913695361424116048.js. Os arquivos JS são gerados de maneira aleatória e mais de um hostname foi observado. O Websense Labs está seguindo o Domínio de Nível Superior (TLD) usado durante a atividade maliciosa.

No momento, o arquivo JavaScript do site do Jamie Oliver não está hospedando o código malicioso. Os pesquisadores do Websense Security Labs entraram imediatamente em contato com representantes do Jamie Oliver que confirmaram a presença da ameaça e iniciaram suas próprias investigações.