Como último painel do primeiro dia do Cybersecurity Forum 2022, promovido pela TI INSIDE, discutiu como a gestão de identidades e acesso (IAM) e o uso de diferentes modelos de biometria se tornaram essenciais para controlar identidades e detecção de fraudes. Se o IAM determina quais pessoas podem ter acesso a recursos de uma empresa, sejam eles redes, dispositivos móveis, bancos de dados, aplicações, por exemplo, também é cada vez mais importante ter políticas de acesso à segurança nesse novo modelo de trabalho híbrido, diante dos crescentes ataques aos consumidores.

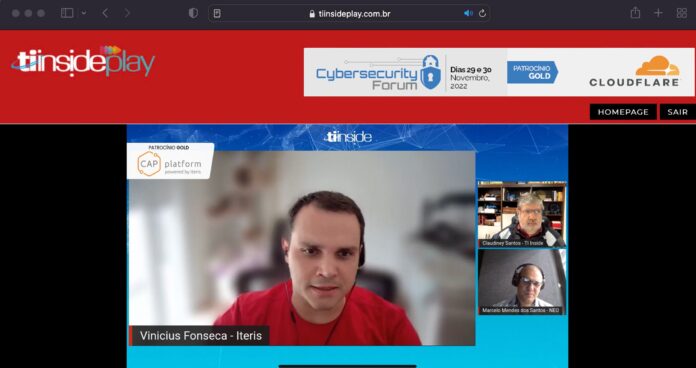

Como disse Vinícius Fonseca, CISO Iteris- CAP Platform, está cada vez mais difícil para as equipes de segurança nas empresas, manterem os acessos tanto lógico quanto físicos, diante da miríade de formas de burlar os sistemas existentes hoje. "Um outro desafio são os diferentes tipos de acesso por senhas ou por biometria que são imprescindíveis para os processos de negócios. Por isso condutas como automatizar processos, além de definir, implantar, revisar e auditar políticas de IAM, bem como mapear requerimentos de compliance podem ser auxiliares valiosos dentro do escopo da segurança", salientou o CISO.

Ele também evidenciou que para realizar estas etapas é necessário ter muita maturidade organizacional seja entre as pessoas, nos processos e nos recursos técnicos. "Certamente esse é um desafio complexo e envolve muito das soluções disponíveis em cada empresa, porém é certo que a gestão de acessos , autenticações com dupla validação são básicas neste contexto", reforçou. "O desafio dos CISOs não está somente no usual para acesso das organizações mas também para os colaboradores remotos, com devices próprios e espalhados por um grande perímetro. Por isso, estudos que o ajudem a identificar os gaps dentro da organização, nas relações com parceiros, usuários e fornecedores contribuirão para uma melhor arquitetura de trabalho em cenários convencionais ou dos que se projetam para o futuro", aconselhou.

"No cerne de tudo que é relativo a segurança estão as pessoas", disse Marcelo Mendes Santos, gerente de TI CISO da NEO, "quanto mais se aculturar as pessoas e dar ciência que são parte crucial da organização e que é para elas que os conceitos de segurança e responsabilidade se destinam pois são a parte mais importante das companhias melhor será o desenvolvimento dos negócios", reiterou.

Ele reforçou que a primeira fronteira da segurança é a gestão do acesso pelos vários devices e para isso, as metodologias de segurança da informação vem evoluindo com recursos de duplo fator de autenticação, bem como as passwordless. "Embora as tecnologias neste aspecto ( passwordless) ainda sejam embrionárias, a tendência é de crescimento nos próximos anos, da mesma forma que houve avanços vários na biometria", assegurou o especialista.

Marcelo Santos disse ainda na sua apresentação que a gestão de acesso dentro do processo de segurança é desenhada mesmo antes das ferramentas que serão utilizadas e para isso, os treinamentos são muito importantes a fim de que haja um entendimento sobre as políticas e metas a serem atingidas.

"Aqui estamos falando de uma jornada de segurança, governança rumo a definir as políticas de segurança e partir disso, como vão funcionar os acessos e depois de estruturadas divulgar para os usuários internos e externos", disse.

Segundo recomenda o especialista seja na prestação de serviço seja no home office é crucial definir os padrões de segurança além de ferramentas que possibilitem acesso somente onde há permissão e tudo que estiver fora dos parâmetros estabelecidos deve ser estudo. "A conscientização para definir os papéis , regras da política de segurança e a educação continuada são fatores estratégicos neste campo. E se houverem desvios , que podem acontecer, é para isso que a rastreabilidade se faz necessária, a fim de determinar se o comportamento está em conformidade com as regras propostas e mesmo se estão sendo respeitadas as regras dos clientes", reforçou.