A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software, descobriu detalhes sofisticados da implementação do Trickbot, sabendo que este trojan bancário infectou mais de 140 mil máquinas de clientes da Amazon, Microsoft, Google e outras 57 corporações em todo o mundo, desde novembro de 2020.

Os autores do Trickbot estão buscando seletivamente alvos de alto perfil para roubar e comprometer seus dados confidenciais. Além disso, a infraestrutura do Trickbot pode ser utilizada por várias famílias de malware para causar mais danos em máquinas infectadas.

Os pesquisadores da Check Point Software orientam aos usuários que abram apenas documentos de fontes confiáveis, pois os autores do Trickbot estão aproveitando as técnicas evasivas (como antianálise e contra desobstrução que dificulta a leitura de um código) para persistirem nas máquinas.

Várias empresas cujos clientes são visados pelo Trickbot:

Principais detalhes de implementação do Trickbot

• O malware é muito seletivo na escolha de seus alvos.

• Vários truques (como antianálise e contra desobstrução) implementados dentro dos módulos mostram a formação altamente técnica dos autores.

• A infraestrutura de Trickbots pode ser utilizada por várias famílias de malware para causar mais danos em máquinas infectadas.

• Malware sofisticado e versátil com mais de 20 módulos que podem ser baixados e executados sob demanda.

Como funciona o Trickbot:

1. Os atacantes recebem um banco de dados de e-mails roubados e enviam documentos maliciosos para os endereços escolhidos.

2. O usuário baixa e abre tal documento, permitindo a execução de macro no processo.

3. O primeiro estágio do malware é executado e a carga útil (payload) principal do Trickbot é baixada.

4. O payload principal do Trickbot é executado e estabelece sua persistência na máquina infectada.

5. Os módulos auxiliares do Trickbot podem ser carregados na máquina infectada sob demanda pelos atacantes, e a funcionalidade desses módulos pode variar: é possível estar se disseminando pela rede corporativa comprometida, roubando credenciais corporativas e detalhes de login para sites bancários, entre outras ações.

Escala de Impacto

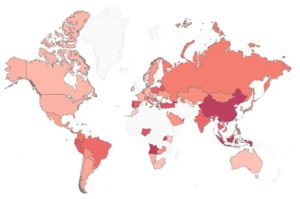

A seguir, o mapa de calor com a porcentagem de organizações que foram afetadas pelo Trickbot em cada país de acordo com os dados de telemetria da Check Point Research (CPR):

Porcentagem de organizações impactadas pelo Trickbot (quanto mais escura a cor – maior o impacto):

[…] FONTE: TI INSIDE […]