Quando falamos sobre leis de proteção de dados – GDPR, LGPD, CCPA, entre outras –, um dos assuntos recorrentes é a questão da transparência. Basicamente, este aspecto está relacionado a necessidade das empresas informar aos seus clientes quais são as companhias que estão envolvidas na coleta e no tratamento dos dados.

Além de deixar essas informações claras na política de privacidade, pedir consentimento e uma série de outras obrigações, há um ponto específico que vamos nos ater neste texto: Entender quais parceiros e tecnologias estão sendo executados na sua página.

Pode parecer um trabalho fácil, basta listar as tecnologias implementadas no seu TagManager, certo? Errado! Pois muitos dos scripts e tags são responsáveis por disparar outras ferramentas. Esse tipo de execução também é conhecido pelo nome de "Piggyback" (ou daisy-chains). Em tradução livre da língua inglesa, trata-se do famoso "Cavalinho".

Essa brincadeira infantil é a melhor forma de ilustrar o que acontece nas páginas: Uma ferramenta "carrega" (ou chama) outras. No entanto, por se tratar de um ecossistema complexo, é comum as marcas não terem o conhecimento de que isso está acontecendo, muito menos quem está sendo executado ali. O que aumenta exponencialmente os riscos de vazamento ou compartilhamento indesejado de dados.

Para deixar claro como isso acontece, separamos o exemplo atual de um grande e-commerce brasileiro. Apesar de haver poucos scripts instalados diretamente, podemos identificar uma série de outros sendo chamados na sequência. E é isso que prejudica o trabalho de dados com foco em privacidade, pois perde-se o controle sobre quem é chamado e coletado.

Ficou preocupado? Quer descobrir o que está sendo executado?

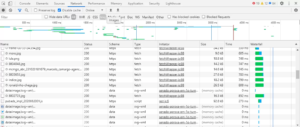

Existem várias ferramentas que podem ser usadas nessa descoberta. Aqui usamos o DSI – Data Safety Index, uma ferramenta que permite ter essa visão e pode ser usada para apoiar suas tomadas de decisão. Mas, se você quer matar a curiosidade com agilidade, o bom e velho Google Chrome é também uma alternativa. Basta clicar com o botão direito na página > inspecionar > Aba Network:

A coluna "Name" exibe as requisições feitas e a coluna "Initiator" mostra quem é responsável por chamar aquilo; basta, com muita paciência, ir desvendando a execução das ferramentas. O trabalho é minucioso e requer tempo para ter uma visão mais abrangente do que sua página está realmente fazendo e quais informações estão sendo coletadas.

Legalmente, a prática do "Piggyback" não está errada, muito menos é proibida, pois é um recurso essencial para diversos propósitos, como targeting, prevenção de fraude e o famoso Cookie Sync. Por outro lado, não podemos esquecer que estamos em um mercado dinâmico, onde parcerias são firmadas e desfeitas o tempo todo, o que torna esse acompanhamento uma tarefa recorrente para todos que possuem um website

O ponto aqui vai muito além de apenas identificar as possíveis brechas ou listar a quantidade de níveis de "Piggyback", mas sim fornecer uma visão para sua marca e, consequentemente, aos consumidores. Saber quem terá acesso aos dados dos seus consumidores é essencial para tomar as providencias necessárias, afinal convidados indesejados podem causar problemas irreversíveis à sua imagem e danificar a confiança da sua marca.

Danilo Girello, Data & Product Manager do GDB-ROIx.