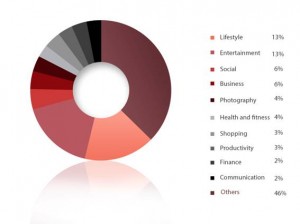

A Trend Micro continua a monitorar o impacto da vulnerabilidade Heartbleed em aplicativos para dispositivos móveis. A última verificação realizada apontou que cerca de 6 mil – 85,7% – dos 7 mil aplicativos que estavam conectados a servidores vulneráveis ao Heartbleed?? ainda estão sendo afetados (confira os tipos de aplicativos, clique na imagem abaixo).

Figura 1- Distribuição de Aplicativos para Dispositivos Móveis Vulneráveis ao Heartbleed, por categoria

As categorias de aplicativos monitoradas foram definidas a partir daqueles que são considerados potencialmente sensíveis na medida em que podem armazenar informações pessoais dos usuários no servidor. Grande parte das aplicações é de estilo de vida – com elas, é possível pedir comida, itens de supermercado, equipamentos, leitura de livros, cupons, roupas, móveis etc. Isso significa que se um usuário pedir comida ou suprimentos por meio de um desses aplicativos afetados, informações sobre seu pedido, inclusive credenciais de usuário, sobre o endereço de residência e até o número do cartão de crédito podem ser divulgados.

A Trend Micro já está desenvolvendo a criação de uma ferramenta para verificar a vulnerabilidade de aplicativos.

Biblioteca OpenSSL no Android 4.1.1 e em alguns aplicativos

A Trend Micro também alerta que, embora o problemático OpenSSL seja integrado ao sistema Android, apenas a versão Android 4.1.1 é afetada pela vulnerabilidade do Heartbleed. Para dispositivos com essa versão, qualquer aplicativo instalado com OpenSSL – usado para estabelecer conexões SSL/TLS – está possivelmente afetado e pode ser comprometido para obtenção de informações do usuário a partir da memória do dispositivo.

No entanto, mesmo que o dispositivo não esteja utilizando a versão afetada, ainda há a questão dos próprios aplicativos. Foram encontrados 273 no Google Play que são empacotados junto com a biblioteca autônoma OpenSSL afetada, o que significa que estes aplicativos podem ser comprometidos em qualquer dispositivo.

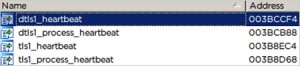

Nesta lista, estão os jogos mais populares do ano passado, alguns clientes VPN, um aplicativo de segurança, um popular leitor de vídeo, um aplicativo de mensagens instantâneas, um aplicativo VOIP de telefone e muitos outros. Muitos aplicativos são dos principais desenvolvedores e a vulnerabilidade foi encontrada também nas versões antigas de aplicativos do Google. Todos eles se conectam estaticamente com a biblioteca OpenSSL vulnerável (ver Figura 3 abaixo).

Figura 2. Aplicativos vulneráveis ?ao Heartbleed incluem também os que são muito populares

Figura 3. Biblioteca Vulnerável OpenSSL

Um ataque Heartbleed invertido do lado do cliente é possível se os servidores remotos conectados nestes aplicativos estão comprometidos e ele pode também expor a memória do dispositivo do usuário a um cibercriminoso. A memória pode conter qualquer informação sensível armazenada localmente nesses aplicativos. Se um cliente usar VPN vulnerável ou aplicativo VOIP para ligar a um serviço corrompido, a chave pessoal ou outras informações de credencial podem ser perdidas e então o hacker terá obtido acesso a esses dados.

A Trend Micro aconselha aos desenvolvedores de aplicativos que aumentem a velocidade de atualização da biblioteca OpenSSL e disponibilize-a aos usuários finais. Para os usuários em geral, é preciso estar ciente do fato de observarem o vazamento de informações, não importando o quão seguro o servidor remoto é ou a boa reputação e confiabilidade do desenvolvedor do aplicativo.

简体中文

简体中文 Nederlands

Nederlands English

English Français

Français Deutsch

Deutsch Italiano

Italiano Русский

Русский Español

Español