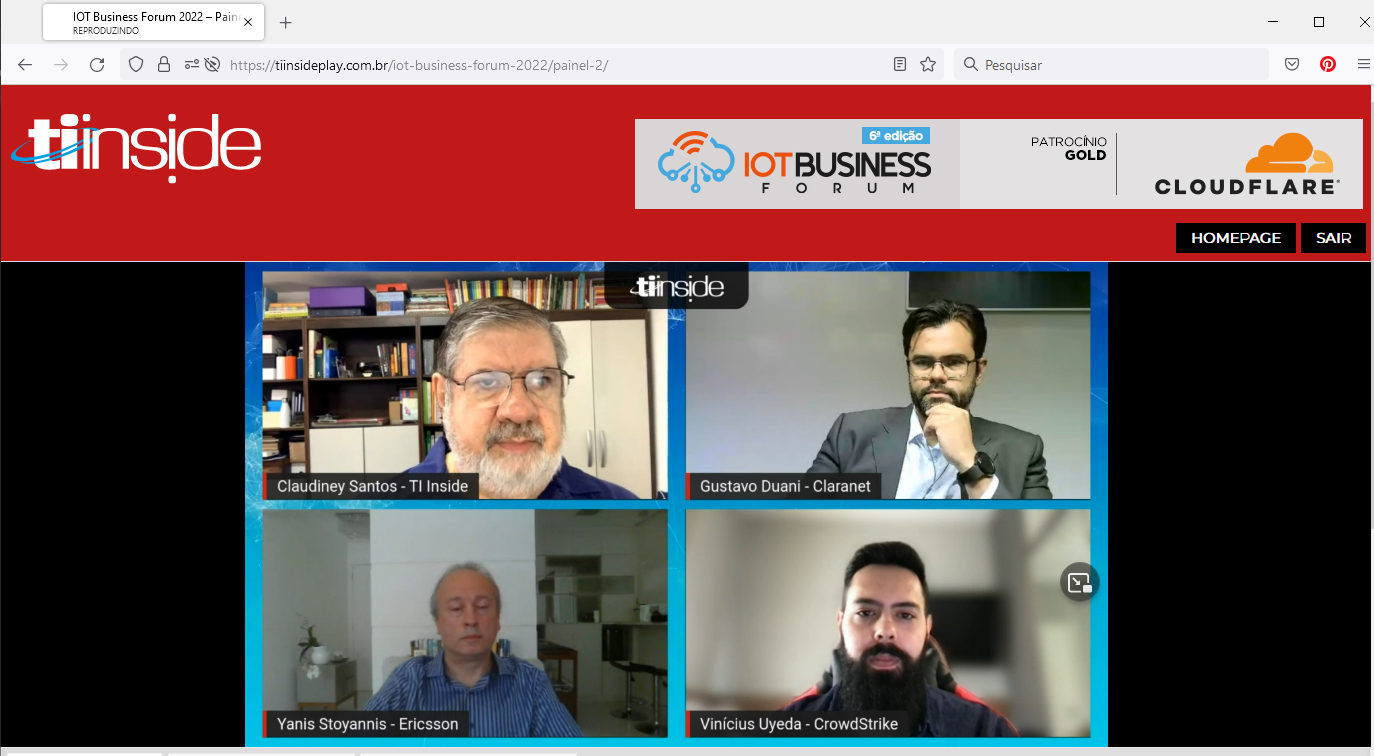

Uma pergunta constante é se os dispositivos conectados pela IoT seria uma porta de entrada para o cibercrime? Para responder a este tipo de questionamento, a TI INSIDE realizou um painel sobre cybersegurança, na 6ª edição do IoT Business Forum, nesta terça-feira, 22, com a participação de especialistas no assunto.

Gustavo Henrique Duani, diretor de Cibersegurança da Claranet alerta que as empresas e usuários estão focados na questão dos riscos já que no cenário atual, houve um crescimento de mais de 100% em investimentos em IoT no primeiro semestre de 2021.

"Muitos podem alegar que este crescimento durante o período de pandemia mundial se deve ao objetivo de mineração de bitcoins, ou para criação de bots para roubo de dados (a botnet que permite gerar ataques coordenados e objetivo específico de ataques direcionados ao crime cibernético). Ou ainda que as soluções de IoT, estão sendo utilizadas nos ataques do que chamamos de guerra híbrida em parte executada de forma física e parte em ataques cibernéticos a instituições ou governos, por exemplo. Tudo isso existe, a IoT abre essa possibilidade, mas é aqui que se faz um grande alerta ", explicou o executivo

Como ressaltou, os protocolos de uso da tecnologia existem e podem ser usados para o bem ou para o mal, entretanto a ausência de processos, descontrole, falta de compliance (como em qualquer outro ponto de contato dentro das empresas) abrem as brechas e são fatores de risco.

"A IoT gera um aumento de superfície e com mais espaço mas sujeita se está aos ataques massivos, que exploram as vulnerabilidades em todos os pontos de conexão", apontou. Segundo o executivo, repostas rápidas das pessoas e dos processos e procedimentos, aliados às tecnologias de proteção com planos de mitigação, planos de restore de backups e análises aprofundadas dessas vulnerabilidades são vitais. São necessárias que haja equipes especializadas de segurança para colocar em prática os processos necessários em visibilidade e controle, além de uma auditoria toda a cadeia de informação é fundamental seja em grandes empresas como em qualquer empresa de qualquer porte. Ações tomadas com vistas a manter os processos seguros seja internamente seja por meio de parceiros.

Para Vinicius Uyeda, executivo da CrowdStrike, a integração entre as redes e ambientes de OT com os de IT, e todos os novos dispositivos IoT's em resposta aos desafios da transformação digital acelerada nos últimos anos, aumentou a superfície de contato e trouxe novas vulnerabilidades para empresas de todos os setores.

"No mundo corporativo, por exemplo, o conceito de work from anywhere virou uma realidade e o que vemos são os colaboradores utilizando redes de hotéis ou de suas casas com diversos IoT's, o que amplia as possibilidades de ataques, e isso evidentemente aumentou a necessidade de visibilidade dos endpoints. Na verdade, quando falamos em transformação digital, a principal consequência está na identidade digital. A gente escuta dizer que a rede do cliente foi invadida, mas tecnicamente falando, é endpoint ou servidor, seja ele onde estiver, quem foi comprometido. Percebe a diferença?".

Para o executivo, a gestão das redes é uma parte importante quando pensada como solução na proteção das identidades e acessos, incluindoo tema controle da cadeia de suprimentos (Suply Chain) – haja vista que cada vez mais aumentam os casos de incidentes de segurança relacionados a produtos e serviços de fornecedores.

"A maioria dos ataques realizados hoje são do tipo ransomware, grande parte destes com roubo de credenciais para movimentação lateral e acesso à dados sensíveis e é neste cenário que as empresas estão vivendo. Recente relatório Global de Ameaças da CrowdStrike mostra que houve um aumento de 82% deste tipo de ataque no último ano."

Ele aponta ainda que em 2021 mais de 60% dos ataques foram de MalwareLess. "Esse número reforça o quanto a visibilidade da telemetria se consolida no combate aos cibercriminosos, o quanto precisamos pensar em detecção e resposta em tempo real." Destaca também a importância do conceito de Zero Trust, ou seja, não confiar em nada, verificar todos os processos e credenciais privilegiadas. Complementou sobre à importância de um plano de resposta à Incidentes. "Tudo visando a continuidade dos negócios por meio de um plano rápido de respostas a estes ataques", reforça.

Yanis Cardoso Stoyannis, Customer Security Director da Ericsson para a América Latina e presidente do Comitê de Segurança da ABINC, identifica o planejamento estratégico de segurança de IoT como forma de estruturar as respostas aos desafios de segurança. "Os danos gerados pelos ataques são enormes. Mas é preciso haver a compreensão do ciclo que vai desde a seleção do alvo/ investigação/planejamento até o ataque propriamente dito. Além disso, é preciso saber que este tipo de crime pode ser alugado pois existe um crime organizado transnacional. Desde a fase de pré-invasão até o comprometimento do sistema atacado e sua identificação e posterior contenção ( o que e como reparar o ambiente), tudo isso , pode levar muito tempo, semanas, até que seja identificado e é aí que vemos a maior ameaça – o tempo entre a identificação e a resposta", salientou.

Segundo ele, alguns estudos mostram que a detecção leva até de 189 dias para ser percebida e a contenção, até 69 dias para ser executada, sendo que no Brasil este prazo pode chegar até um ano.

Para o executivo as barreiras de adoção de sistemas de segurança podem acontecer dada a fragmentação das tecnologias empregadas pelas empresas, além de desafios com a implementação e principalmente atender a privacidade de dados dos envolvidos.

"Alinhar os objetivos de segurança e governança, além de direcionar os esforços comuns como estabelecer metas de segurança e prevenção, detecção e resposta visam compreender a proteção tecnológica dos negócios e permitir sua longevidade e permanência no mercado. Tudo isso também é um indicativo de eficiência", disse.