Nas últimas semanas, os usuários de dispositivos móveis de vários países receberam mensagens SMS vinculadas a um malware bancário chamado "FluBot". Esta ameaça finge ser de uma empresa de mensageria e pede aos usuários que instalem um aplicativo de rastreamento para monitorar o status de encomendas, mas na verdade ele é usado para roubar credenciais e outros dados sigilosos.

A Avast, que detecta e bloqueia essa ameaça, ao mesmo tempo em que protege seus usuários de Android, alerta sobre novas amostras de FluBot que chegam diariamente por meio de sua plataforma móvel de inteligência de ameaças, a apklab.io.

De acordo com uma pesquisa recente, o FluBot já infectou 60.000 dispositivos até o momento e o número total de números de telefones coletados pelos cibercriminosos foi estimado em 11 milhões no final de fevereiro/ início de março.

"Os primeiros ataques de FluBot foram relatados semanas atrás e ainda vemos dezenas de novas versões de amostra evoluindo todos os dias", diz Ondrej David, líder da equipe de Análise de Malware da Avast. "Neste momento, os principais alvos da campanha dos ataques são Espanha, Itália, Alemanha, Hungria, Polônia e Reino Unido. Mas existe a possibilidade de que o escopo da operação seja expandido, para atingir outros países em um futuro próximo. Embora as soluções de segurança bloqueiem esses ataques, o rápido avanço desta campanha prova que ela foi bem sucedida, e é por isso que pedimos que as pessoas tenham muito cuidado com qualquer SMS recebido, especialmente quando se trata de serviços de entrega".

Como funciona o FluBot

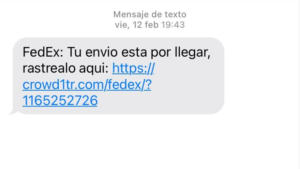

O FluBot é um exemplo de campanha de malware baseada em SMS. Ele se espalha a partir do envio de mensagens SMS, informando que o destinatário tem uma encomenda a ser entregue e solicitando que ele baixe um aplicativo de rastreamento, por meio de um link incluído. Se o destinatário clicar nesse link, ele será direcionado para um site que oferece o download do aplicativo. O app é um malware que, quando instalado, rouba as informações de contato da vítima e as carrega em um servidor remoto. O servidor então usa essas informações para enviar mensagens adicionais e distribuir mensagens SMS maliciosas para esses contatos.

O aplicativo malicioso usa um componente Android conhecido como "Acessibilidade" para monitorar o que está acontecendo no dispositivo e assumir o controle dele. Isto permite que ele exiba sobreposição de janela com alta prioridade, entre outras coisas. Em outras palavras, o malware pode mostrar algo acima de qualquer coisa que esteja na tela. Por exemplo, um portal bancário falso exibido sobre uma atividade de aplicativo bancário legítimo. Se o usuário inserir as suas credenciais nesta tela de sobreposição do portal bancário falso, elas podem ser roubadas.

Este componente de Acessibilidade também é explorado pelo malware como um mecanismo de autodefesa, para cancelar qualquer tentativa de desinstalação por usuários afetados, dificultando sua remoção nos dispositivos infectados.

"O que torna esse malware particularmente bem sucedido é que ele se disfarça de serviços de entrega e rastreio de encomendas postadas, usando textos como 'sua encomenda está chegando, baixe o aplicativo para rastreá-la' ou 'você perdeu a entrega da sua encomenda, baixe o aplicativo para rastreá-la', para os quais muitos usuários desatentos podem facilmente serem vítimas. Especialmente na situação atual de pandemia, em que algumas formas de entrega em domicílio se tornaram padrão para muitas empresas", comenta Ondrej David.

Durante a pandemia, mais pessoas se acostumaram a fazer compras online e, hoje, é comum receber encomendas com frequência. Esta já era uma forte tendência de acordo com um levantamento da Statista em abril do ano passado, quando 34% dos entrevistados no Brasil relataram ter aumentado o uso de serviços de entrega após o surto de COVID-19 no país. Além disso, 28% dos entrevistados na ocasião também disseram que estavam comprando mais online pelo mesmo motivo e, em caso de a pandemia durar os meses seguintes, quase 40% dos entrevistados evitariam comprar em dinheiro, enquanto 35% usariam os serviços de entrega com mais frequência do que o normal. Assim, os cibercriminosos que desenvolvem malware como esse aproveitam as tendências e atuais eventos, para garantir que atraiam o maior número possível de vítimas.

Como se proteger do FluBot?

Primeiro, instale uma solução antivírus que evite ameaças como o FluBot. O Avast Mobile Security para Android, por exemplo, detecta e alerta os usuários sobre ameaças, protegendo-os. Além disso, se acharem que já foram afetados pelo FluBot, os usuários podem instalar o aplicativo antivírus para executar uma varredura no dispositivo e identificar o malware. Caso seja encontrado, é recomendável reiniciar o dispositivo no modo de segurança e desinstalar o aplicativo detectado a partir daí. Com esta etapa, todos os outros aplicativos de terceiros também serão desativados temporariamente, mas estarão ativos novamente na próxima reinicialização regular.

Caso o usuário pense que possa ter sido vítima de roubo de credenciais através desse ataque, é aconselhável redefinir as senhas dos serviços que ele acredita que foram comprometidas, como as de aplicativos bancários e de compras.

Além disso, recomendamos que os usuários adotem as seguintes medidas, para se proteger contra o FluBot e outros ataques de phishing em dispositivos móveis:

- Não clique em links de mensagens SMS. Especialmente se uma mensagem solicitar a instalação de um software ou um aplicativo no dispositivo.

- Seja cético. Desconfie de qualquer SMS suspeito. Se uma comunicação inesperada for recebida, é sempre melhor para o usuário ligar para a empresa usando as informações de contato fornecidas no site legítimo da empresa, para confirmar a mensagem recebida. Não responda diretamente a uma comunicação suspeita. Sempre inicie uma nova comunicação, por meio dos canais oficiais de atendimento da empresa.

- Questione a mensagem. É importante que o usuário treine seus olhos para detectar mensagens de phishing. Eles tendem a ser genéricos e se espalhar para as massas, bem como mensagens automatizadas ou mensagens com uma oferta que parece ser boa demais para ser verdade (por exemplo, ganhar um novo smartphone ou herdar uma grande quantia em dinheiro de um membro desconhecido da família).

- Não instale aplicativos de qualquer lugar, que não seja de lojas de aplicativos oficiais. A maioria das principais empresas de transporte de encomendas tem seus próprios aplicativos disponíveis para download em lojas confiáveis, como o Google Play ou a Apple App Store. Além disso, é importante configurar a segurança do dispositivo móvel para que ele instale apenas aplicativos de fontes confiáveis, como o Google Play ou a Apple App Store.

Dezenas de SMS de phishing relacionados a entrega de encomendas

Campanha de malware é direcionada a usuários de dispositivos móveis em todo o mundo, com o objetivo de roubar informações sigilosas.

Nas últimas semanas, os usuários de dispositivos móveis de vários países receberam mensagens SMS vinculadas a um malware bancário chamado "FluBot". Esta ameaça finge ser de uma empresa de mensageria e pede aos usuários que instalem um aplicativo de rastreamento para monitorar o status de encomendas, mas na verdade ele é usado para roubar credenciais e outros dados sigilosos. A Avast (LSE: AVST), líder global em produtos de segurança e privacidade digital, que detecta e bloqueia essa ameaça, ao mesmo tempo em que protege seus usuários de Android, alerta sobre novas amostras de FluBot que chegam diariamente por meio de sua plataforma móvel de inteligência de ameaças, a apklab.io.

De acordo com uma pesquisa recente, o FluBot já infectou 60.000 dispositivos até o momento e o número total de números de telefones coletados pelos cibercriminosos foi estimado em 11 milhões no final de fevereiro/ início de março.

"Os primeiros ataques de FluBot foram relatados semanas atrás e ainda vemos dezenas de novas versões de amostra evoluindo todos os dias", diz Ondrej David, líder da equipe de Análise de Malware da Avast. "Neste momento, os principais alvos da campanha dos ataques são Espanha, Itália, Alemanha, Hungria, Polônia e Reino Unido. Mas existe a possibilidade de que o escopo da operação seja expandido, para atingir outros países em um futuro próximo. Embora as soluções de segurança bloqueiem esses ataques, o rápido avanço desta campanha prova que ela foi bem sucedida, e é por isso que pedimos que as pessoas tenham muito cuidado com qualquer SMS recebido, especialmente quando se trata de serviços de entrega".

Como funciona o FluBot

O FluBot é um exemplo de campanha de malware baseada em SMS. Ele se espalha a partir do envio de mensagens SMS, informando que o destinatário tem uma encomenda a ser entregue e solicitando que ele baixe um aplicativo de rastreamento, por meio de um link incluído. Se o destinatário clicar nesse link, ele será direcionado para um site que oferece o download do aplicativo. O app é um malware que, quando instalado, rouba as informações de contato da vítima e as carrega em um servidor remoto. O servidor então usa essas informações para enviar mensagens adicionais e distribuir mensagens SMS maliciosas para esses contatos.

O aplicativo malicioso usa um componente Android conhecido como "Acessibilidade" para monitorar o que está acontecendo no dispositivo e assumir o controle dele. Isto permite que ele exiba sobreposição de janela com alta prioridade, entre outras coisas. Em outras palavras, o malware pode mostrar algo acima de qualquer coisa que esteja na tela. Por exemplo, um portal bancário falso exibido sobre uma atividade de aplicativo bancário legítimo. Se o usuário inserir as suas credenciais nesta tela de sobreposição do portal bancário falso, elas podem ser roubadas.

Este componente de Acessibilidade também é explorado pelo malware como um mecanismo de autodefesa, para cancelar qualquer tentativa de desinstalação por usuários afetados, dificultando sua remoção nos dispositivos infectados.

"O que torna esse malware particularmente bem sucedido é que ele se disfarça de serviços de entrega e rastreio de encomendas postadas, usando textos como 'sua encomenda está chegando, baixe o aplicativo para rastreá-la' ou 'você perdeu a entrega da sua encomenda, baixe o aplicativo para rastreá-la', para os quais muitos usuários desatentos podem facilmente serem vítimas. Especialmente na situação atual de pandemia, em que algumas formas de entrega em domicílio se tornaram padrão para muitas empresas", comenta Ondrej David.

Durante a pandemia, mais pessoas se acostumaram a fazer compras online e, hoje, é comum receber encomendas com frequência. Esta já era uma forte tendência de acordo com um levantamento da Statista em abril do ano passado, quando 34% dos entrevistados no Brasil relataram ter aumentado o uso de serviços de entrega após o surto de COVID-19 no país. Além disso, 28% dos entrevistados na ocasião também disseram que estavam comprando mais online pelo mesmo motivo e, em caso de a pandemia durar os meses seguintes, quase 40% dos entrevistados evitariam comprar em dinheiro, enquanto 35% usariam os serviços de entrega com mais frequência do que o normal. Assim, os cibercriminosos que desenvolvem malware como esse aproveitam as tendências e atuais eventos, para garantir que atraiam o maior número possível de vítimas.

Como se proteger do FluBot?

Primeiro, instale uma solução antivírus que evite ameaças como o FluBot. O Avast Mobile Security para Android, por exemplo, detecta e alerta os usuários sobre ameaças, protegendo-os. Além disso, se acharem que já foram afetados pelo FluBot, os usuários podem instalar o aplicativo antivírus para executar uma varredura no dispositivo e identificar o malware. Caso seja encontrado, é recomendável reiniciar o dispositivo no modo de segurança e desinstalar o aplicativo detectado a partir daí. Com esta etapa, todos os outros aplicativos de terceiros também serão desativados temporariamente, mas estarão ativos novamente na próxima reinicialização regular.

Caso o usuário pense que possa ter sido vítima de roubo de credenciais através desse ataque, é aconselhável redefinir as senhas dos serviços que ele acredita que foram comprometidas, como as de aplicativos bancários e de compras.

Além disso, recomendamos que os usuários adotem as seguintes medidas, para se proteger contra o FluBot e outros ataques de phishing em dispositivos móveis:

- Não clique em links de mensagens SMS. Especialmente se uma mensagem solicitar a instalação de um software ou um aplicativo no dispositivo.

- Seja cético. Desconfie de qualquer SMS suspeito. Se uma comunicação inesperada for recebida, é sempre melhor para o usuário ligar para a empresa usando as informações de contato fornecidas no site legítimo da empresa, para confirmar a mensagem recebida. Não responda diretamente a uma comunicação suspeita. Sempre inicie uma nova comunicação, por meio dos canais oficiais de atendimento da empresa.

- Questione a mensagem. É importante que o usuário treine seus olhos para detectar mensagens de phishing. Eles tendem a ser genéricos e se espalhar para as massas, bem como mensagens automatizadas ou mensagens com uma oferta que parece ser boa demais para ser verdade (por exemplo, ganhar um novo smartphone ou herdar uma grande quantia em dinheiro de um membro desconhecido da família).

- Não instale aplicativos de qualquer lugar, que não seja de lojas de aplicativos oficiais. A maioria das principais empresas de transporte de encomendas tem seus próprios aplicativos disponíveis para download em lojas confiáveis, como o Google Play ou a Apple App Store. Além disso, é importante configurar a segurança do dispositivo móvel para que ele instale apenas aplicativos de fontes confiáveis, como o Google Play ou a Apple App Store.

[…] FONTE: TI INSIDE […]