A FireEye, Inc monitorou o grupo de hackers conhecido como PittyTiger. Denunciado neste relatório, o grupo tem um modo de agir típico de uma ameaça APT (sigla em inglês para Ameaça Avançada Persistente) utilizando todos os métodos possíveis para conseguir extrair informações de seus alvos. Provavelmente baseados na China, o spearphishing opera desde 2011, mas informações recentes levam a crer que o início de suas atividades pode ter sido em 2008. Eles têm seu próprio malware e, além disso, criam variações de outros por meio de builders, personalizando a ação criminosa.

As operações APT do PittyTiger monitoradas pela FireEye começam pelo uso de engenharia social. Nesta etapa é criado um perfil da vítima, com todo tipo de informação disponível em redes sociais ou em qualquer arquivo público. A partir desta coleta de dados é criado um malware e um e-mail spearphishing específico para o alvo em questão, além de páginas comprometidas com malwares.

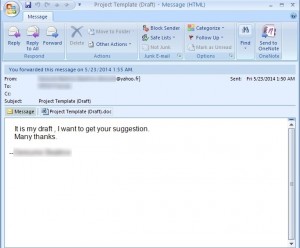

Um spearphishing é muito mais perigoso do que um simples phishing, pois é direcionado como no exemplo abaixo.

A imagem foi retirada de um ataque recente do PittyTiger contra uma empresa francesa. Os invasores enviaram mensagens simples e diretas em inglês e em francês a partir de contas em e-mails gratuitos, usando nomes reais de funcionários da empresa alvo. O anexo é um malware disfarçado como documento de texto que se aproveitava de um exploit (brecha) do Microsoft Office.

Analisando os rastros deixados pelos invasores, a FireEye descobriu que os documentos maliciosos foram criados por intermédio de dois builders (ferramenta para construir documentos maliciosos) que são compartilhados por vários grupos de ameça, mas que não têm conexão entre si.

Infiltrado via spearphishing, o malware solta um arquivo executável, bem como um documento isca para que a vítima não suspeite de nada. Na primeira parte do ataque, o PittyTiger locou no sistema o Backdoor.APT.Pgift, um malware de primeiro estágio que conecta o computador em um servidor de C2 (CnC – sigla em inglês para Comandar e Contralar), criando uma via de comunicação. As informações que o Backdoor.APT.Pgift envia sobre o sistema comprometido, incluem:

Nome do Host

Nome do Usuário

Tipo de sistema (32 ou 64 bits)

Sistema Operacional

Empresa

Dono

Portas e Processos

Software em execução

Software instalado

Configurações de rede

As investigações mostraram que este mesmo malware pode ter sido usado contra um alvo em Taiwan. O e-mail spearphishing foi enviado em janeiro de 2014, mas chamou a atenção uma modificação em um dos arquivos. Isto demonstra como o grupo continua trabalhando para fazer updates dos seus malwares.

Apesar de transmitir algumas informações sobre o computador comprometido, a função principal do Backdoor.APT.Pgift é entregar o malware de segundo estágio para o computador comprometido.

Os malwares de segundo estágio têm capacidades estendidas (ver lista abaixo), podendo ter controle total do computador comprometido. Estes também permitem que o invasor se mova lateralmente, invadindo outros computadores e dispositivos do sistema.

A FireEye analisou amostras de malwares usados pelo PittyTiger, sendo os principais:

Backdoor.APT.Colt (a.k.a. CT RAT) – comunmente usado como um backdoor de segundo estágio. O comportamento da amostra é similar ao antigo PittyTiger, mas de maneira distinta. Os invasores o rotularam como PittyTiger v. 1.3 e usam uma interface que mostra informação do sistema associada com um computador comprometido e dá ao atacante remote Shell.

Backdoor.APT.PittyTiger – este é um clássico malware "PittyTiger" (PittyTigerV1.0) que foi usado ostensivamente pelo grupo em 2012 e 2013. Este malware permite ao invasor usar um remote Shell, upload e download de arquivos e captura de tela.

Backdoor.APT.Lurid (a.k.a. MM RAT / Troj/Goldsun-B) – é uma variante do malware Enfal/Lurid que é usado por vários grupos diferentes desde 2006. Esta variante tem a mesma função, mas os nomes de arquivo mudaram. A FireEye observou que o malware Enfal/Lurid é usado desde 2011 e em conjunto com o Backdoor.APT.Pgift como transportador do documento malicioso usado em ataques spearphishing.

Variações do Gh0st – o relatório da Cassidian Cyber Security revela que os invasores também usaram variações do Gh0st, um RAT (Remote Administration Tool) bem conhecido e usado por muitos atacantes. Essas variações são conhecidas como Paladin RAT e Leo RAT.

PoisonIvy – o grupo usou o malware Poison Ivy durante 2008 e 2009. A empresa analisou amostras que conectam os nomes de domínios usados pelo grupo. As amostras foram compiladas em 2008 e 2009 (uma delas com uma compilação de 2008 enviada ao VirusToral no mesmo ano levando a crer que as marcas de hora não foram alteradas).

A FireEye não observou o uso de zero-days (falhas recentes em softwares). Normalmente eles obtêm acesso à builders que são largamente distribuídos para criar seus documentos maliciosos personalizados.