A FireEye descobriu novo malware que roubava mensagens de SMS, certificados e senhas bancárias de usuários do Android. O aplicativo falso se disfarçava como o aplicativo da loja do Gloogle Play e colocava na área de trabalho do celular um novo ícone parecido com o legítimo. O malware, que já foi removido da loja do Google, passava despercebido por 48 dos 51 antivírus testados.

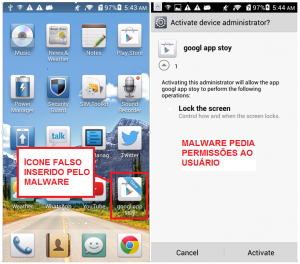

Ícone falso que ativava o malware e a tela que solicitava permissões

Intrigados com o novo ícone, os usuários clicavam no app iniciando a instalação do malware. Depois de inicializado uma mensagem com erros de digitação solicitava permissões de administrador para o "Gloogl App Stoy". Terminada a "instalação" um pop-up surgia "Erro do Programa" e depois "Este foi deletado", mas na verdade o malware começava a se descompactar e criar pastas dentro do dispositivo com códigos programados para roubar as mensagens de SMS, os certificados de assinatura e as senhas bancárias do usuário.

O hacker usava um servidor DNS dinâmico com um protocolo SSL do Gmail, fazendo o tráfico de rede gerado pelo malware parecer seguro e enganando a maioria dos antivírus, mas não a Máquina Virtual da FireEye que detectou o comportamento incomum.

De 51 antivírus testados, somente três conseguiram detectar o app por causa dos métodos de evasão que o invasor utilizou. Mesmo se detectado pelo usuário, o aplicativo falso não podia ser removido e ficava rodando nos serviços de fundo. O serviço podia ser interrompido, mas voltava à ativa depois da reinicialização do celular.

Constadas as evidências do ataque, a FireEye trabalhou em conjunto com a equipe do Google para derrubar a conta de e-mail utilizada pelo hacker.